Stripes standardregler använder maskininlärning för att förutsäga och blockera ett stort antal bedrägliga betalningar. För företag som behöver mer kontroll över vilka betalningar som ska granskas, tillåtas eller blockeras är regler ett kraftfullt verktyg för att anpassa ditt skydd mot bedrägerier.

Denna guide täcker en mängd olika ämnen relaterade till Radar-regler, inklusive över 100 Radar-regler som du kan använda och bästa praxis kring backtestning, regelskrivning och mer.

Låt oss sätta i gång

Vikten av reglernas ordning och hierarki

_Den ordning i vilken reglerna listas på din Radar-sida spelar roll. _ Varje betalning utvärderas mot de regler du har skapat och utfört i följande ordning:

- Request 3DS: Regler som begär 3D Secure-autentisering när den används med Payment Intents API eller Checkout. Oavsett matchningar på den här regeln utvärderas reglerna Allow, Block och Review efter.

- Allow: Regler som tillåter att en betalning behandlas. Allow-regler bör implementeras noggrant, eftersom de åsidosätter alla andra regler utom 3DS-regler, och bör användas med största försiktighet. Endast handlare som har behandlats mer än 100 000 USD kan skriva allow-regler.

- Block: Regler som blockerar en betalning och avvisar den. Om en betalning avvisas utvärderas den inte mot några regler för granskning.

- Review: Dessa betalningar behandlas fortfarande och kunden debiteras, men dessa betalningar flaggas så att du kan ta en andra titt om du vill.

För att omsätta detta i praktiken kan vi använda följande regler som exempel. Alla betalningar som understiger 10 USD behandlas. Detta beror på att den första regeln tillåter betalningen, så inga ytterligare regler utvärderas. På samma sätt, enligt dessa regler, skulle en betalning på 1 500 USD som görs inom USA med en normal risknivå också tillåtas, trots regeln att blockera betalningar över 1 000 USD. Detta beror på den andra regeln i listan, som tillåter betalningar som görs inom USA och med en normal risknivå. När en viss regel har utlösts utvärderas inga ytterligare regler.

Allow betalningar under

10 USDAllow betalningar inom USA och med risknivå

normalBlock betalningar där risknivån är

högBlock betalningar

över 1 000 USDReview betalningar med ett kort utfärdat

utanför USA

Lathund för språkregler

Regler liknar SQL och det finns olika operatorer som du kan använda baserat på vilken typ av data du använder för att skapa din regel. Här är en lathund.

|

Operator

|

Sträng

|

Metadata

|

Land

|

Numerisk

|

Beskrivning

|

Exempel

|

|---|---|---|---|---|---|---|

|

=

|

Lika med |

|

||||

|

!=

|

Inte lika med |

|

||||

|

<

|

Mindre än |

|

||||

|

>

|

Större än |

|

||||

|

<=

|

Mindre än eller lika med |

|

||||

|

>=

|

Större än eller lika med |

|

||||

|

IN

|

Ingår i gruppen |

|

||||

|

INCLUDES

|

Innehåller strängen |

|

||||

|

LIKE

|

Matchar det angivna mönstret |

|

Om du uttryckligen vill kontrollera att ett attribut eller en metadatanyckel finns, ska du inte använda operatorn != utan använda funktionen is_missing. Förse denna funktion med det attribut eller den metadatanyckel som eventuellt saknas. Du kan t.ex. skriva en regel som matchar alla betalningar där du inte har tillgång till kundens e-postadress:

Granska om is_missing(:email_domain:)

Eller så kan du skriva en regel som matchar alla betalningar där kundens e-postadress INTE saknas:

Granska om !(is_missing(:email_domain:))

Skriva regler med hjälp av naturligt språk

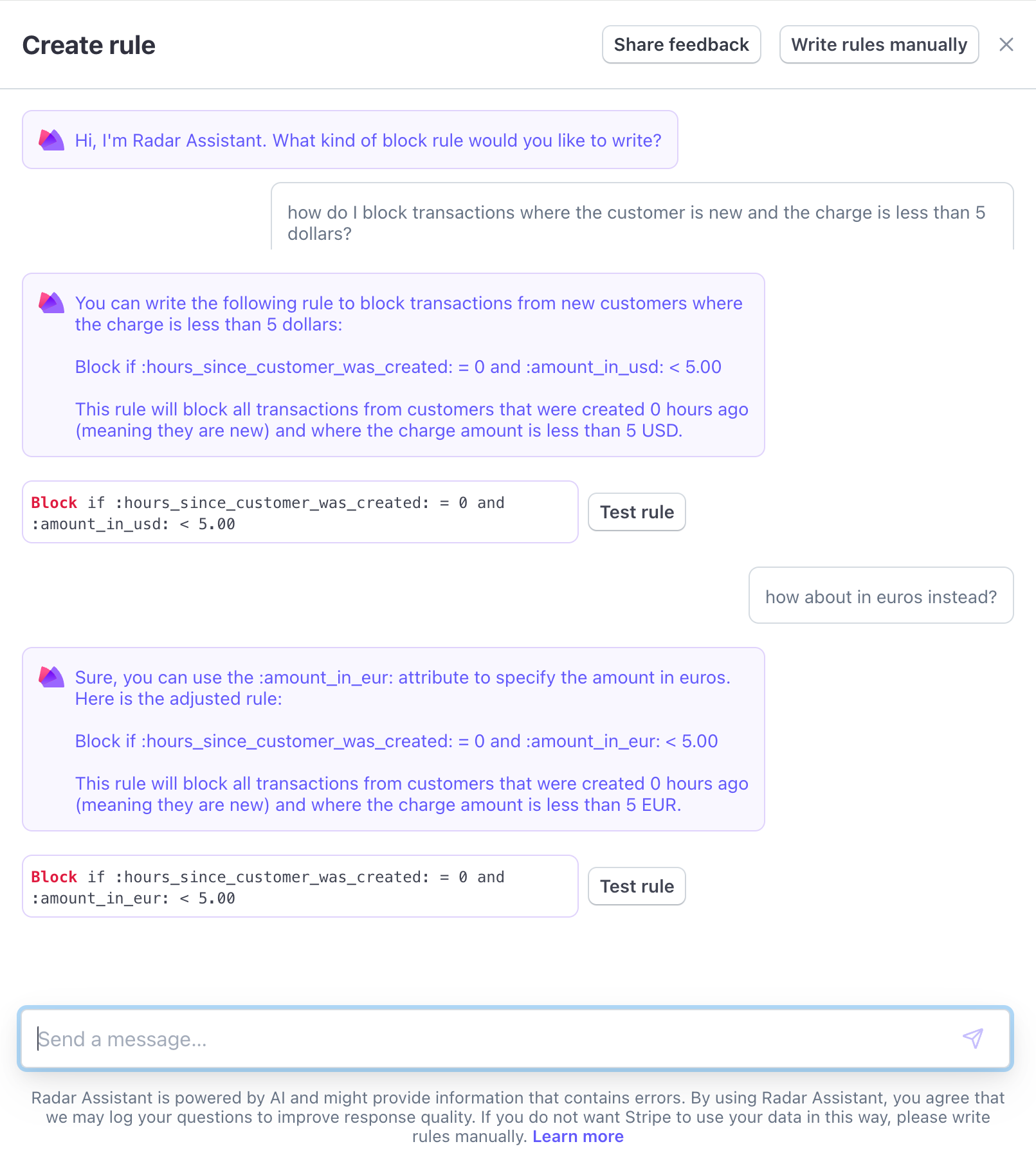

Om du vill skriva regler enklare eller är osäker på vilka attribut du ska använda för att hantera ett specifikt scenario för bedrägeri, översätter den AI-drivna Radar Assistant dina naturliga språkmeddelanden till regler i Radars syntax. Du kan också backtesta regeln direkt från Radar Assistant, så att du kan se hur den skulle ha presterat historiskt innan du implementerar regeln.

Skrivregler för olika betalningsmetoder

Radar stöder kort och ACH- och SEPA-bankdebiteringar och stöder nu ytterligare betalningsmetoder i förhandsgranskning. Gå till kassans dokumentation för att läsa mer och få tillgång till Radar för ytterligare betalningsmetoder.

Attributen :risk-score: och :risk-level: fungerar endast med kort-, ACH- och SEPA-transaktioner. Vi har även stöd för andra attribut för transaktionsregler som gäller för alla betalningsmetoder.

Om du har lagts till i förhandsgranskningen kan du backtesta och skapa Radar-regler som gäller för betalningar från en specifik betalningsmetod med hjälp av attributet :payment_method_type:. Om du inte använder :payment_method_type: kommer din regel att gälla för alla betalningsmetoder som stöds så länge du inte använder ett attribut specifikt för en betalningsmetod (t.ex. :card_count_for_ip_address_daily:).

Vanligt förekommande regler för Radar

Detta är en icke uttömmande lista över vanligt förekommande Radar-regler baserade på olika mål.

Regler som hjälper till att förhindra carding eller kortinlösen

|

|

Denna regel är användbar för carding. Den blockerar debiteringar om en IP-adress har auktoriserats mer än en gång på ditt konto. |

|---|---|

|

|

Om du vill vara mer aggressiv i arbetet mot carding kan du använda den här regeln i kombination med |

|

|

Den här regeln är användbar för cashing. Den blockerar debiteringar om ett kortnummer har auktoriserats mer än en gång på ditt konto under den senaste timmen. |

|

|

Om du vill vara mer aggressiv i arbetet mot cashing kan du använda den här regeln i kombination med |

|

|

Kontrollera att du samlar in postnummer i ditt kassaformulär för att använda den här regeln. Den blockerar debiteringar om kortutfärdaren inte kan validera det angivna postnumret med informationen de har registrerat för kortet. |

|

|

Kontrollera att du samlar in CVC-koder i ditt kassaformulär för att använda den här regeln. Den blockerar debiteringar om kortutfärdaren inte kan validera den angivna CVC-koden (eller CVV-koden) med informationen de har registrerat för kortet. |

Regler som hjälper till att förhindra bedrägerier med kända riskfyllda SKU:er

Denna regel kräver metadata eller att SKU-information skickas som beskrivning för att ta betalt. Dessa betalningar behandlas fortfarande och kunden debiteras, men de flaggas så att du kan titta på dem en gång till.

|

|

Föreställ dig att du driver en livsmedelsbutik och skickar metadata till oss med SKU-kategorin. Du har märkt att beställningar som innehåller artiklar taggade med SKU-kategorierna Personlig hygien eller Mjölkersättning tenderar att vara mer riskfyllda. Med den här regeln placeras alla beställningar med dessa artiklar i listan för manuell granskning i Stripe Dashboard så att du kan kolla dem en extra gång. Observera att dessa betalningar fortfarande behandlas och kunden debiteras såvida du inte manuellt avbryter beställningen. |

|---|---|

|

|

Föreställ dig att du säljer två produkter (Provperiod och Paket om 10) och att du skickar produktnamnet till Stripe som debiteringsbeskrivningen. Med den här regeln placeras alla beställningar där debiteringsbeskrivningen är exakt Provperiod i listan för manuell granskning i Stripe Dashboard så att du kan kolla dem en extra gång. Observera att dessa betalningar fortfarande behandlas och kunden debiteras såvida du inte manuellt avbryter beställningen. |

Regler som hjälper till att förhindra bedrägerier med dina betalningsmetoder

|

|

Detta fångar upp bedrägliga aktörer som komprometterar konton och snabbt testar flera e-postadresser för olika betalningsmetoder. |

|

|

Flaggar SEPA-transaktioner med ej matchade frakt-/faktureringsländer och expressfrakt och riktar in sig på bedrägliga aktörer som utnyttjar längre avräkningstider för att ta emot varor innan misslyckade betalningar upptäcks. Observera att du måste skicka metadata som anger leveranshastigheten. |

|

|

Eftersom vissa lokala betalningsmetoder har tvistprocesser som gynnar köpare blockerar den här regeln kunder från IP-adresser med tidigare tvister när de försöker använda dessa betalningsmetoder med högre risk. |

|

|

Förhindrar köp av elektronik med högt värde genom köp nu, betala senare-metoder som bedrägliga aktörer ofta riktar in sig på där de tar emot varor efter den första delbetalningen men aldrig slutför betalningar. Observera att du måste skicka metadata för att ange produktkategori. |

Analysera dina bedrägerier för att skapa regler

Granskningar av bedrägerier

För att ta fram de mest effektiva reglerna måste du ha en djup förståelse för bedrägerierna på ditt konto. Det är viktigt att karakterisera de olika typerna av bedrägerier som förekommer. Några frågor att ställa:

Registrerar sig konton och gör omedelbart bedrägliga köp med hjälp av nya e-postmeddelanden och namn på kortinnehavare?

Får bedrägliga aktörer tillgång till konton med historik och gör inköp för onormalt stora belopp?

Är bedrägerier riktade mot specifika kortbetalningsnätverk eller kortländer?

Förekommer det bedrägerier med hög hastighet, dvs. flera försök från samma betalningsmetod, e-post eller IP-adress under en kort tidsperiod?

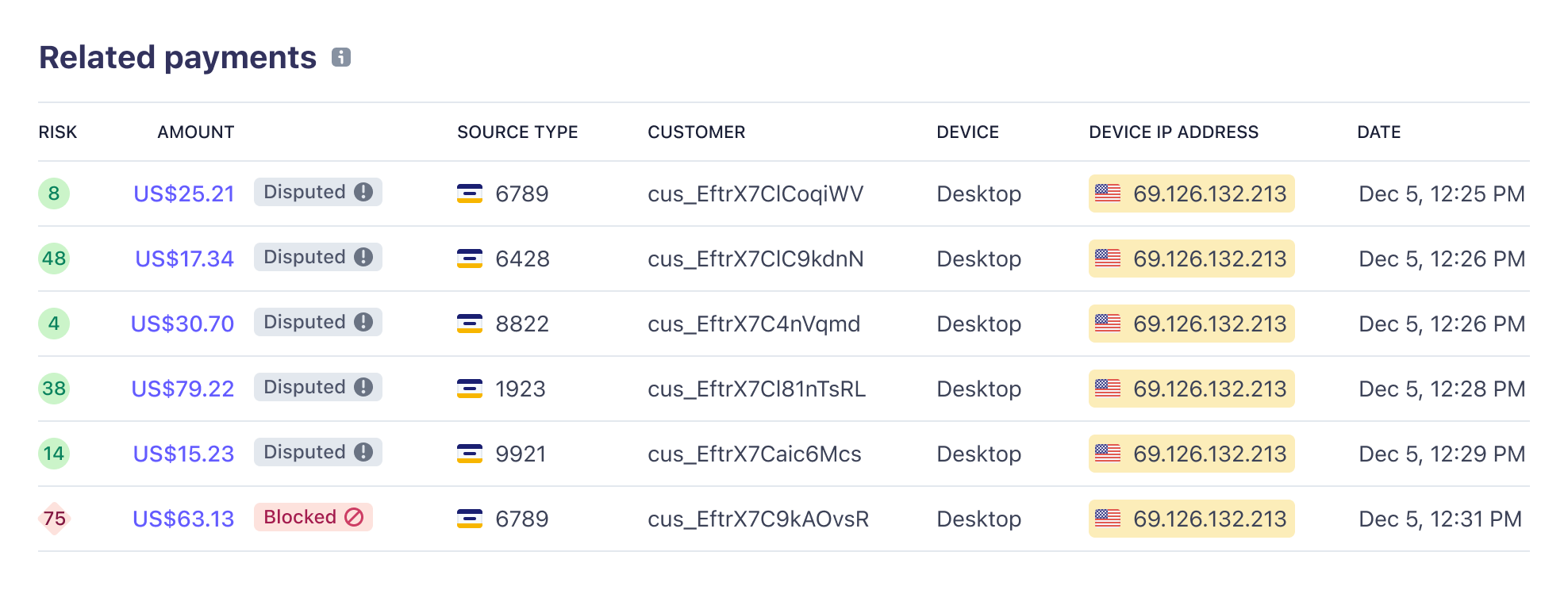

Om man granskar det snabba bedrägeri som förekommer i skärmdumpen ovan kan regler som använder authorized_charges_per_card_number_hourly eller authorized_charges_per_ip_address_hourly potentiellt hantera denna bedrägerivektor.

Få större insikt i orsakerna till bedrägerier

Fraud Insights hjälper dig att snabbt identifiera och åtgärda orsakerna till bedrägerier utan att du behöver analysera transaktionerna manuellt. Fliken Insights i Dashboard visar de främsta attributen som är förknippade med bedrägliga transaktioner. Därefter kan du lägga till en regel för att hantera det attributet direkt från fliken Insights.

Tre typer av attribut för att skapa regler

Typ 1

attribut efter auktorisering: Dessa är tillgängliga för alla att använda. När du använder dessa attribut måste du använda kolon före och efter attributen efter auktorisering som :cvc_check:.

|

Attribut

|

Beskrivning

|

|---|---|

|

|

Kontroll av kortutfärdaren avsedd att matcha första raden i den angivna faktureringsadressen (vanligtvis ett gatunamn och ett nummer) med informationen de har registrerat för kortinnehavaren. |

|

|

Kontroll av kortutfärdaren avsedd att matcha det angivna postnumret mot informationen de har registrerat för kortinnehavaren. |

|

|

Kontroll av kortutfärdaren avsedd att matcha den angivna CVC-koden mot informationen de har registrerat för kortinnehavaren. |

|

Möjliga värden

|

Beskrivning

|

|---|---|

|

|

Angivna data är korrekta. |

|

|

Angivna data är felaktiga. |

|

|

Kundens kortutfärdare kontrollerar inte angivna data. Det är inte alla kortutfärdare eller länder som har stöd för adressverifiering. |

|

|

Data har angetts, men har ännu inte kontrollerats. Kundens kortutfärdare kommer så småningom att kontrollera angivna data. |

|

|

Angivna data gjordes inte tillgängliga för Stripe. |

| Värdena är skiftlägeskänsliga. |

Här är ett exempel på hur man använder attribut efter auktorisering:

Blockera om :address_line1_check: != 'pass'Med denna regel kommer alla debiteringar att blockeras om de inte specifikt klarar kortinnehavarens kontroll av att matcha den första raden i den angivna faktureringsadressen mot den information som kortinnehavaren har registrerad. Detta innebär att om denna kontroll är otillgänglig, om dessa uppgifter avmarkeras av utfärdaren, eller om dessa uppgifter inte tillhandahålls av utfärdaren, kommer betalningen att blockeras.

Typ 2

standardattribut: Dessa är tillgängliga för alla att använda. Du måste använda kolon före och efter standardattributen, till exempel :card_bin: Vi har delat in våra standardattribut i fyra kategorier:

- Attribut baserade på frekvens – användbara för att förhindra carding eller kortinlösen

- Attribut baserade på kortinformation

- Attribut baserade på betalningsuppgifter

- Attribut baserade på kunduppgifter

Vissa attribut kräver värden i form av strängar, medan andra kräver värden i form av siffror. Vi har gett ett exempel för varje attribut för att förtydliga detta. Om attributet kräver en sträng, som :card_bin: gör, ser du i exemplet att talet ligger inom ' '. Till exempel, :card_bin: = '424242', även om det kräver ett nummer, kommer det inte att ha ' ' som :amount_in_usd: > 250.

Attribut baserade på frekvens

Det finns fyra typer av attribut baserade på frekvens som är särskilt användbara för att förhindra bedrägeri med stulna kort, carding och kortinlösen.

- Auktorisering: baserad på godkännanden från utfärdaren

- Avgift: baserad på avgifter

- Nekad betalning: baserad på utfärdarens nekade betalningar

- Blockering: baserat på blockeringar som utförs av Radars maskininlärning

Det finns också attribut baserade på debiteringsutfall, inklusive auktoriseringar (baserade på framgångsrika godkännanden från utfärdaren), betalningar (baserade på avgiftsförsök), nekade betalningar (baserade på avslag från utfärdaren), tvister (tidigare transaktioner som bestridits som bedrägliga) och blockeringar (baserade på blockeringar som utförs av Radars maskininlärning). Utfallet kombineras med en uppgift om kunden (e-post, IP-adress, namn eller kund-ID) för att bilda ett attribut.

Dessutom kan du kombinera frekvensen för en kunduppgift (e-post, namn) med det kort eller den IP-adress som används vid en transaktion. Med andra ord finns det två typer av frekvensregler:

- Baserat på resultatet av betalningen (t.ex. authorized_charges_per_email_hourly, blocked_charges_per_email_hourly) där resultatet är lyckad auktorisering, försök att ta betalt, nekad betalning, bestridande, blockering

- Baserat på länkar mellan information om kunden och ett kort eller en IP (t.ex. name_count_for_card_weekly, email_count_for_ip_hourly)

Frekvensregler utesluter den betalning som du för närvarande behandlar. Till exempel representerar authorized_charges_per_email_hourly antalet tidigare försök att ta betalt från ett e-postmeddelande under den föregående timmen. Så för det första försöket att ta betalt för ett e-postmeddelande under en viss timme har authorized_charges_per_email_hourly värdet 0. Om det första försöket lyckas får det andra försöket att ta betalt för samma e-postmeddelande under samma timme värdet 1, och så vidare.

|

Attribut

|

Beskrivning

|

|---|---|

|

|

Antal debiteringar som ledde till en godkänd auktorisering på det här kortet på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har lett till en genomförd auktorisering på det här kortet under den senaste veckan på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har lett till en genomförd auktorisering på det här kortet under den senaste dagen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har lett till en genomförd auktorisering på det här kortet under den senaste timmen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som ledde till en genomförd auktorisering från den här e-postadressen på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har lett till en genomförd auktorisering från den här e-postadressen under den senaste veckan på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har lett till en genomförd auktorisering från den här e-postadressen under den senaste dagen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har lett till en genomförd auktorisering från den här e-postadressen under den senaste timmen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har lett till en genomförd auktorisering från den här IP-adressen på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har lett till en genomförd auktorisering från den här IP-adressen under den senaste veckan på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har lett till en genomförd auktorisering från den här IP-adressen under den senaste dagen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har lett till en genomförd auktorisering från den här IP-adressen under den senaste timmen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal gånger en kund auktoriserades på ditt konto under de senaste 24 timmarna. (Inkluderar ej betalningen som för närvarande utvärderas.) |

|

|

Antal gånger en kund auktoriserades på ditt konto under den senaste timmen. (Inkluderar ej betalningen som för närvarande utvärderas.) |

|

|

Antal gånger ett kortnummer har blockerats av Stripes maskininlärningsmodeller på ditt konto under de senaste 24 timmarna. Antalet inkluderar inte betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger ett kortnummer har blockerats av Stripes maskininlärningsmodeller på ditt konto under den senaste timmen. Antalet inkluderar inte betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en kund har blockerats av Stripes maskininlärningsmodeller på ditt konto under de senaste 24 timmarna. Antalet inkluderar inte betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en kund har blockerats av Stripes maskininlärningsmodeller på ditt konto under den senaste timmen. Antalet inkluderar inte betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en IP-adress har blockerats av Stripes maskininlärningsmodeller på ditt konto under de senaste 24 timmarna. Antalet inkluderar inte betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en IP-adress har blockerats av Stripes maskininlärningsmodeller på ditt konto under den senaste timmen. Antalet inkluderar inte betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger ett debiteringsförsök gjordes med ett kort på ditt konto under de senaste 24 timmarna. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger ett debiteringsförsök gjordes med ett kort på ditt konto under den senaste timmen. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en kund gjorde ett debiteringsförsök på ditt konto under de senaste 24 timmarna. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en kund gjorde ett debiteringsförsök på ditt konto under den senaste timmen. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en IP-adress gjorde ett debiteringsförsök på ditt konto under de senaste 24 timmarna. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en IP-adress gjorde ett debiteringsförsök på ditt konto under den senaste timmen. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger ett kortnummer nekades av kortutfärdaren på ditt konto under de senaste 24 timmarna. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger ett kortnummer nekades av kortutfärdaren på ditt konto under den senaste timmen. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en kund nekades av kortutfärdaren på ditt konto under de senaste 24 timmarna. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en kund nekades av kortutfärdaren på ditt konto under den senaste timmen. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en IP-adress nekades av kortutfärdaren på ditt konto under de senaste 24 timmarna. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal gånger en IP-adress nekades av kortutfärdaren på ditt konto under den senaste timmen. Inkluderar ej betalningen som för närvarande utvärderas (t.ex. 4). |

|

|

Antal debiteringar som har nekats från den här e-postadressen på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har nekats från den här e-postadressen under den senaste veckan på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har nekats från den här e-postadressen under den senaste dagen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal debiteringar som har nekats från den här e-postadressen under den senaste timmen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal tvister pga. bedrägeri kopplade till debiteringar från den här IP-adressen på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal tvister pga. bedrägeri kopplade till debiteringar från den här IP-adressen på ditt konto under den senaste veckan. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal tvister pga. bedrägeri kopplade till debiteringar från den här IP-adressen på ditt konto under den senaste dagen. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal tvister pga. bedrägeri kopplade till debiteringar från den här IP-adressen på ditt konto under den senaste timmen. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal e-postadresser kopplade till det här kortet från transaktioner på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal e-postadresser kopplade till det här kortet från transaktioner på ditt konto under den senaste veckan. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal e-postadresser kopplade till det här kortet från transaktioner på ditt konto under den senaste dagen. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal e-postadresser kopplade till det här kortet från transaktioner på ditt konto under den senaste timmen. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal e-postadresser kopplade till den här IP-adressen från transaktioner på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal e-postadresser kopplade till den här IP-adressen från transaktioner på ditt konto under den senaste veckan. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal e-postadresser kopplade till den här IP-adressen från transaktioner på ditt konto under den senaste dagen. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal e-postadresser kopplade till den här IP-adressen från transaktioner på ditt konto under den senaste timmen. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal namn kopplade till det här kortet från transaktioner på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal namn kopplade till det här kortet från transaktioner på ditt konto under den senaste veckan. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal namn kopplade till det här kortet från transaktioner på ditt konto under den senaste dagen. (Obs! Har en övre gräns på <= 25.) |

|

|

Antal namn kopplade till det här kortet från transaktioner på ditt konto under den senaste timmen. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar på det här kortet på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar på det här kortet under den senaste veckan på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar på det här kortet under den senaste dagen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar på det här kortet under den senaste timmen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar från den här e-postadressen på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar från den här e-postadressen under den senaste veckan på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar från den här e-postadressen under den senaste dagen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar från den här e-postadressen under den senaste timmen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar från den här IP-adressen på ditt konto. Inkluderar betalningar från 2020 och framåt. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar från den här IP-adressen under den senaste veckan på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar från den här IP-adressen under den senaste dagen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

|

|

Totalt antal debiteringar från den här IP-adressen under den senaste timmen på ditt konto. (Obs! Har en övre gräns på <= 25.) |

Attribut baserade på kortinformation

|

Attribut

|

Beskrivning

|

|---|---|

|

|

Bankidentifieringsnumret (BIN) kopplat till det kort som används för betalningen. Hänvisar till de sex första siffrorna i kortnumret (t.ex. 424242). |

|

|

Kortmärket som används för betalningen. Följande värden stöds: 'amex' (American Express), 'visa' (Visa), 'mc' (Mastercard), 'dscvr' (Discover), 'diners' (Diners Club), 'interac' (Interac), 'jcb' (JCB) och 'cup' (UnionPay). |

|

|

Den tvåsiffriga koden som motsvarar landet där kortet utfärdades (t.ex. US). Se följande sida för att se en lista över landskoder. Om du vill ange flera landskoder använder du operatorn IN: |

|

|

Fingeravtrycket för kortet som används för att göra betalningen. Kortets fingeravtryck är en unik identifierare för det specifika kortnumret. Du hittar det här numret genom att gå till Betalningar och titta på en betalning i avsnittet Betalningsmetod (t.ex. VfE3rx3VlaQhS8Lp). Identifieraren är skiftlägeskänslig. |

|

|

Huruvida kortet är förbetalt, ett bankkort eller ett kreditkort. Följande värden stöds: 'credit' (kreditkort), 'debit' (bankkort), 'prepaid' (förbetalt kort), 'unknown' (okänd typ). |

|

|

Nivån av 3D Secure-stöd för kortet som används för att göra betalningen. Följande värden stöds: 'required' (obligatoriskt), 'recommended' (rekommenderat), 'optional' (valfritt) och 'not_supported' (stöds inte). |

Attribut baserade på uppgifter om betalningen

|

Attribut |

Beskrivning |

|---|---|

|

|

Betalningsbeloppet konverterat till valutan som anges av xyz (t.ex. |

|

|

Betalningsmetoden som används för betalningen. Följande värden stöds för närvarande: |

|

|

Genomsnittligt belopp (i USD) för antal transaktionsförsök för kortet på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Genomsnittligt belopp (i USD) för transaktioner som ledde till en auktorisering för kortet på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Risknivån för en given betalning enligt Stripe. Följande värden stöds: |

|

|

Riskpoäng för en given betalning enligt Stripe (t.ex. > 50), på en skala från 0 (minst risk) till 100 (mest risk). Riskpoäng på 65 eller högre motsvarar en förhöjd risknivå, medan riskpoäng på 75 eller högre motsvarar högsta risknivå. |

|

|

Beskrivningen som anges tillsammans med betalningen (t.ex. |

|

|

Identifierar huruvida betalningen är återkommande – till exempel från abonnemang. (Eftersom värdet är booleskt ska du använda antingen |

|

|

Indikerar när en Stripe Billing-betalning inte triggas av en direkt användaråtgärd, eller när flaggan |

|

|

Typen av digital plånbok som används för att lagra betalningsinformation. Följande värden stöds: |

|

|

För Connect-användare som skapar destinationsdebiteringar: destinationskontot för vars räkning debiteringen görs (t.ex. |

|

|

Identifierar om betalningen behandlas via Checkout. Det här attributet gäller bara för betalningar som behandlas via den nya versionen av Checkout och inkluderar inte betalningar som görs via den gamla Checkout-versionen. (Eftersom värdet är booleskt måste du använda antingen |

|

|

Identifierar om betalningen följer på en slutförd 3D Secure-verifiering med autentisering. Autentiseringen kan vara antingen risk- eller frågebaserad. (Eftersom värdet är booleskt måste du använda antingen |

|

|

Identifierar om betalningen använder en 3D Secure-källa. (Eftersom värdet är booleskt måste du använda antingen |

|

|

Sant om bedrägeriansvaret för den här betalningen har förskjutits (eftersom värdet är booleskt måste du använda antingen |

|

|

Antal sekunder sedan kortet som användes för betalningen först registrerades på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Antal sekunder sedan den första genomförda autentiseringen för kortet som användes för betalningen skedde på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Totalt belopp (i USD) för transaktioner som det här kortet har avvisat (blockerat eller nekat) på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Totalt belopp (i USD) för transaktioner som ledde till en auktorisering för kortet på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

Attribut

|

Beskrivning

|

|---|---|

|

|

Betalningsbeloppet konverterat till valutan som anges av xyz (t.ex. |

|

|

Genomsnittligt belopp (i USD) för antal transaktionsförsök för kortet på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Genomsnittligt belopp (i USD) för transaktioner som ledde till en auktorisering för kortet på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Risknivån för en given betalning enligt Stripe. Följande värden stöds: ‘normal’, ‘elevated’, ‘highest’ och ‘not_assessed’. |

|

|

Riskpoäng för en given betalning enligt Stripe (t.ex. > 50), på en skala från 0 (minst risk) till 100 (mest risk). Riskpoäng på 65 eller högre motsvarar en förhöjd risknivå, medan riskpoäng på 75 eller högre motsvarar högsta risknivå. |

|

|

Beskrivningen som anges tillsammans med betalningen (t.ex. “Provperiod för kurs”). |

|

|

Identifierar huruvida betalningen är återkommande – till exempel från abonnemang. (Eftersom värdet är booleskt ska du använda antingen |

|

|

Indikerar när en Stripe Billing-betalning inte triggas av en direkt användaråtgärd, eller när flaggan |

|

|

Typen av digital plånbok som används för att lagra betalningsinformation. Följande värden stöds: ‘android_pay’, ‘amex_express_checkout’, ‘apple_pay’, ‘masterpass’, ‘samsung_pay’, ‘unknown’, ’visa_checkout’, ‘none’. |

|

|

För Connect-användare som skapar destination charges: destinationskontot för vars räkning debiteringen görs (t.ex. ‘acct_19KCB9AlaaEw6AgR’). Detta är skiftlägeskänsligt. |

|

|

Identifierar om betalningen behandlas via Checkout. Det här attributet gäller bara för betalningar som behandlas via den nya versionen av Checkout och inkluderar inte betalningar som görs via den gamla Checkout-versionen. (Eftersom värdet är booleskt måste du använda antingen |

|

|

Identifierar om betalningen följer på en slutförd 3D Secure-verifiering med autentisering. Autentiseringen kan vara antingen risk- eller frågebaserad. (Eftersom värdet är booleskt måste du använda antingen |

|

|

Identifierar om betalningen använder en 3D Secure-källa. (Eftersom värdet är booleskt måste du använda antingen |

|

|

Sant om bedrägeriansvaret för den här betalningen har förskjutits. (Eftersom värdet är booleskt måste du använda antingen |

|

|

Antal sekunder sedan kortet som användes för betalningen först registrerades på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Antal sekunder sedan den första genomförda autentiseringen för kortet som användes för betalningen skedde på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Totalt belopp (i USD) för transaktioner som det här kortet har avvisat (blockerat eller nekat) på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Totalt belopp (i USD) för transaktioner som ledde till en auktorisering för kortet på ditt konto. Inkluderar betalningar från 2020 och framåt. |

Attribut baserade på uppgifter om kunden

|

Attribut

|

Beskrivning

|

|---|---|

|

|

Den tvåsiffriga koden som motsvarar geoplatsen på landsnivå för IP-adressen från vilken betalningen kommer (t.ex. 'GB'). Se följande sida för en lista över landskoder. Om du vill specificera flera länder använder du operatorn IN: |

|

|

IP-adressen från vilken betalningen kommer (t.ex. '192.168.0.1' för att ange en enstaka IP-adress. Om du vill identifiera flera kan du använda |

|

|

Identifierar huruvida IP-adressen från vilken betalningen kommer är en känd proxy eller Tor-slutnod. Den här informationen uppdateras dagligen. (Eftersom värdet är booleskt använder du antingen |

|

|

Identifierar huruvida IP-adressen från vilken betalningen kommer någonsin har använts för att logga in på ditt Stripe-konto. Det här attributet kan användas som proxy för “är min IP-adress”. (Eftersom värdet är booleskt använder du antingen |

|

|

E-postadressen som tillhandahålls med betalningen (t.ex. 'user@example.com'). |

|

|

Domän för e-postadressen som tillhandahålls med betalningen (t.ex. 'example.com'). |

|

|

Identifierar huruvida e-postadressen som tillhandahålls med betalningen är en som används med en e-postklient som är känd för att erbjuda engångsadresser. Stripe uppdaterar regelbundet en lista över domäner som motsvarar kända engångsadresser för att kunna ange detta attribut. (Eftersom värdet är booleskt använder du antingen |

|

|

Fullständig angiven faktureringsadress för kortinnehavaren (t.ex. '510 Townsend, San Francisco, CA 94110'). |

|

|

Den första raden i den angivna faktureringsadressen för kortinnehavaren (vanligen ett gatunamn och ett nummer, t.ex. '510 Townsend'). |

|

|

Den andra raden i den angivna faktureringsadressen för kortinnehavaren (vanligen ett lägenhetsnummer, t.ex. 'Apt 5b'). |

|

|

Postnumret för den angivna faktureringsadressen för kortinnehavaren (t.ex. '94110'). |

|

|

Orten för den angivna faktureringsadressen för kortinnehavaren (t.ex. 'San Francisco'). |

|

|

Delstaten för den angivna faktureringsadressen för kortinnehavaren (t.ex. 'CA'). |

|

|

Den tvåsiffriga koden som motsvarar landet för den angivna faktureringsadressen för kortinnehavaren (t.ex. 'US'). Se följande sida för en lista över landskoder. Om du vill specificera flera länder använder du operatorn IN: |

|

|

Antal sekunder sedan e-postadressen som angavs med betalningen först registrerades på ditt konto. Inkluderar betalningar från 2020 och framåt. |

|

|

Antal sekunder sedan e-postadressen som angavs med betalningen först registrerades på Stripe i allmänhet. Inkluderar betalningar från 2020 och framåt. |

|

|

Den fullständiga angivna leveransadressen (t.ex. '510 Townsend, San Francisco, CA 94110'). |

|

|

Den första raden i den angivna leveransadressen (vanligen ett gatunamn och ett nummer, t.ex. '510 Townsend'). |

|

|

Den andra raden i den angivna leveransadressen (vanligen ett lägenhetsnummer, t.ex. 'Apt 5b'). |

|

|

Postnummer för den angivna leveransadressen (t.ex. '94110'). |

|

|

Ort för den angivna leveransadressen (t.ex. 'San Francisco'). |

|

|

Delstat för den angivna leveransadressen (t.ex. 'CA'). |

|

|

Den tvåsiffriga koden som motsvarar landet för den angivna leveransadressen (t.ex. 'US'). Se följande sida för en lista över landskoder. Om du vill specificera flera länder använder du operatorn IN: |

Här är ett exempel på hur man använder standardattribut:

Blockera om :card_country: IN ('CA', 'DE', 'AE')

Med denna regel på plats kommer alla debiteringar från ett kort utfärdat i Kanada, Tyskland eller Förenade Arabemiraten att blockeras.

Typ 3

Metadataattribut: Dessa attribut beror på vilka metadata du skickar till Stripe. Med dessa attribut måste du använda dubbla kolon före och efter standardattributen, som ::Customer Age::. Metadataattribut kan fungera som antingen strängar eller siffror. När de används som strängar är metadataattribut skiftlägeskänsliga.

Metadata kan användas för att skapa mycket kraftfulla regler, som att tillämpa manuell granskning av debiteringar baserat på den SKU som köpts eller minska friktionen för återkommande kunder. Om du vill lära dig hur du skickar mer metadata kan du läsa den här guiden.

Metadataattribut skrivs i följande struktur:

::[metadataattributets namn]:: [operator] [metadata_värde]

Anta att vi har betalningar med följande nyckelvärdesdata sparade i metadatafältet:

|

Metadatanamn

|

Metadatavärde

|

|---|---|

|

Customer age

|

22 |

|

Item ID

|

5A381D |

|

Category ID

|

groceries |

En regel kan skrivas för att granska betalningar som uppfyller följande kriterier.

Granska om ::Kundens ålder:: < 30

Du kan också skriva regler som använder både metadataattribut och andra stödjande attribut som nämns i det här dokumentet. Du kan t.ex. skriva en regel som bara granskar en betalning om objektets ID matchar 5A381D och betalningens belopp överstiger 1 000 USD.

Granska om ::ID för objekt:: = '5A381D' och :amount_in_usd: > 1000

Metadataattribut stöder också operatorn IN för att matcha mot flera värden. Du kan t.ex. skriva en regel som innebär att en betalning granskas om kategori-ID:t är något av "livsmedel", "elektronik" eller "kläder".

Granska om ::Kategori-ID:: IN ('livsmedel', 'elektronik', 'kläder')

Operatorn INCLUDES kan användas med regler för metadataattribut och andra strängattribut för att matcha delsträngar. Du kan t.ex. skriva en regel som placerar en betalning i granskning om radpostens ID innehåller strängen A381. Detta matchar "A381", "5A381D", "A381D", "5A381" med flera.

Granska om ::ID för objekt:: INCLUDES 'A381'

Metadata kan också hämtas för kund- och destinationsobjekt (om dessa används för en viss betalning). Dessa attribut är skrivna med följande struktur:

::[kund|destination]:[metadataattributets namn]::[operator][metadata_värde]:

Anta att du har en kund med följande metadata:

|

Metadatanamn

|

Metadatavärde

|

|---|---|

|

Trusted

|

true |

Du kan skriva en regel som alltid tillåter betalningar om kundens metadatafält Trusted är true.

Tillåtet om ::customer:Trusted:: = 'true'

Eller om du hade en destination med följande metadata:

|

Metadatanamn

|

Metadatavärde

|

|---|---|

|

Category

|

new |

Du kan skriva en regel som tar en betalning till granskning om destinationens metadatafält Category är new.

Granska om ::destination:Category:: = 'new'

Använda sparade listor i dina regler (t.ex. tillåten-listor, blockeringslistor)

Du kan referera till en grupp värden i dina regler genom listor som du tidigare har skapat (t.ex. tillåten-listor eller blockeringslistor). Om du försöker blockera en lista med e-postadresser bör du skapa en blockeringslista istället för att skapa flera regler för varje e-postadress du vill blockera. På så sätt kan du också blockera värdena i en lista för alla betalningsmetoder. Om du till exempel lägger till en e-postadress i en lista efter att den har använts med ett kort blockeras också en transaktion med en bankdebitering eller annan betalningsmetod som använder den e-postadressen.

Alla listalias som refereras till i regler måste börja med @. För att konstruera en regel som refererar till en lista måste du följa strukturen:

{action} [attribut] i [lista]

Säg till exempel att du har en lista med kortländer som du vill blockera. Du kan skriva en regel med flera OR-fraser:

Blockera om :card_country: = 'CA' OR :card_country: = 'DE' OR :card_country: = 'AE'

Du kan också skriva en regel med hjälp av en inline-lista:

Blockera om :card_country: IN ('CA', 'DE', 'AE')

Du kan också skapa en lista med länder vars kort som du vill blockera, med namnet card_countries_to_block. Du kan sedan lägga till de länder du vill blockera i listan och hänvisa till listan i en regel:

Blockera om :card_country: i @card_countries_to_block

Regeln med en lista är inte bara mer kortfattad, den är också mycket lättare att redigera och lägga till ett stort antal radposter i.

Obs: Handlare inom EU bör vara medvetna om geoblockeringsförordningen och dess förbud mot att blockera betalningar från kunder baserade i EU:s medlemsländer. Läs mer om denna förordning.

Skriva komplexa regler med flera villkor

Du kan skapa komplexa villkor genom att sammanfoga grundläggande villkor med hjälp av operatorerna AND, OR och NOT. Du kan också använda deras symboliska motsvarigheter: &&, || respektive !. I likhet med programmeringsspråk som C, Python och SQL stöder Stripe standardoperator prioritet (operationers ordning). Till exempel det komplexa villkoret:

{condition_X} OR NOT {condition_Y} AND {condition_Z}

tolkas som:

{condition_X} ELLER ((INTE {condition_Y}) OCH {condition_Z})

Gruppering av undervillkor inom komplexa villkor stöds också med hjälp av parenteser. Det föregående exemplet kan t.ex. ändras så att ordningen av undervillkor uttryckligen ändras:

({condition_X} ELLER (INTE {condition_Y})) OCH {condition_Z}{condition_X} ELLER INTE ({condition_Y} OCH {condition_Z})

Genom att använda parenteser på olika platser leder vart och ett av dessa komplexa villkor till olika resultat.

Funktionen is_missing kan också användas i konjunktioner av typen OR eller AND:

Granska om is_missing(:email_domain:) OR :email_domain: IN ('yopmail.net', 'yandex.ru')

Eller så kan du använda funktionen is_missing när den inte saknas, i det här fallet om den blockerar betalningar om :ip_country: INTE saknas och IP-adressen är från antingen USA eller PR.

Blockera om !(is_missing(:ip_country:))AND :ip_country: IN ('USA', 'PR')

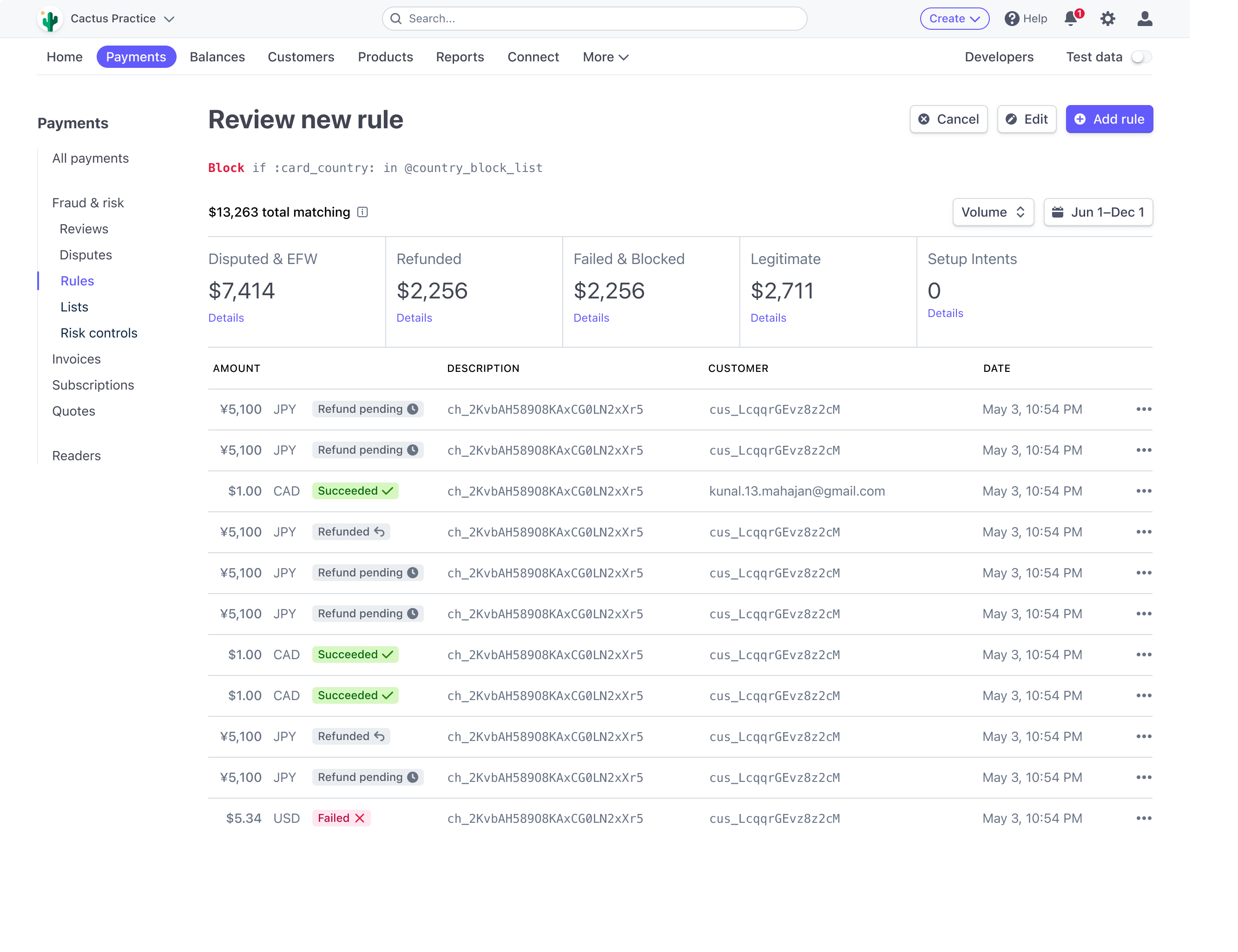

Regler för backtestning

En allmän filosofi för regelanalys är att det finns en avvägning mellan att förhindra bedrägeribekämpning och att blockera bra transaktioner eller falska positiva resultat. Backtester hjälper till att identifiera regler som faller inom din riskacceptans eller ger rätt balans mellan förhindrade bestridanden och en eventuell ökning av falska positiva resultat. För att uppskatta effekten av en regel kan du backtesta kombinationer med hjälp av transaktionsdata från de senaste sex månaderna via Radar Dashboard och genomföra mer riktade analyser för att förstå hur regeln skulle ha fungerat om den nyligen hade införts.

Backtesta i Dashboard

Definitionerna av vad som utgör bedrägliga och andra framgångsrika betalningar skiljer sig åt baserat på den regeltyp du testar:

Blockeringsregel

__ Bestridda, fick tidig bedrägerivarning eller återbetalades som bedrägeri:__ lyckade betalningar som bestreds eller återbetalades på grund av bedrägeri eller lyckade betalningar som granskades och bestreds eller återbetalades på grund av bedrägeri

Övriga lyckade betalningar: lyckade betalningar som inte bestridits eller återbetalats på grund av bedrägeri eller lyckade betalningar som granskats och inte bestridits eller återbetalats på grund av bedrägeri

Misslyckade försök till betalning: nekad betalning av utfärdare eller blockerad av Radar

Granskningsregel

__ Bestridda, fick tidig bedrägerivarning eller återbetalades som bedrägeri:__ lyckade betalningar som bestreds eller återbetalades som bedrägeri

Andra lyckade betalningar: lyckade debiteringar som inte bestridits eller återbetalats på grund av bedrägeri

__ Misslyckad eller redan granskad:__ nekad betalning av utfärdare, blockerad av Radar, eller lyckade betalningar som granskas (oavsett status för bestridande eller återbetalning)

Tillåt-regel

Blockerad av Stripe eller dina anpassade regler: Debiteringar blockerade av Radar

__ Bestridda, fick tidig bedrägerivarning eller återbetalades som bedrägeri:__ lyckade betalningar som bestreds eller återbetalades på grund av bedrägeri eller lyckade betalningar som granskades och bestreds eller återbetalades på grund av bedrägeri

Övriga lyckade eller bankavvisade betalningar: avvisade av utfärdaren, lyckade betalningar som inte bestridits eller återbetalats på grund av bedrägeri eller lyckade betalningar som granskats och inte bestridits eller återbetalats på grund av bedrägeri

Utföra anpassade analyser av backtest

Funktionen för backtest i Radar Dashboard fokuserar på de senaste sex månadernas transaktioner och inkluderar tvister, tidiga bedrägerivarningar och betalningar som återbetalats som bedrägeri.

Du kanske vill utföra en mer riktad analys om du till exempel riskerar att identifieras i ett Visa Fraud Monitoring Program (enbart fokuserat på tidiga bedrägerivarningar) eller om du märker en nyligen inträffad ökning av bedrägerier från ett visst IP-land eller en viss typ av plånbok. För att göra det kan du bygga en SQL-fråga i Stripe Sigma eller exportera och analysera rapporter med betalningsdata i Dashboard. Anpassad backtestning möjliggör flexibilitet i tidsramar (längre än sex månader) och mer riktade analyser (till exempel kan du fokusera på bara bestridanden eller EFW:er). I frågan nedan backtestas tidiga bedrägerivarningar (EFW:er) från Visa på transaktioner > 100 USD om du hypotetiskt fann att bedrägerivolymen nyligen ökade på högre värde och att transaktioner med förhöjd riskpoäng skapade risk för övervakningsprogrammet:

Använda fält och tabeller som finns tillgängliga i Stripe Sigma

med bas som (

välj

c.id,

c.amount,

c.captured,

e.created as efw_created

from charges c

left join early_fraud_warnings on e.charge_id = c._id

där card_brand = ‘visa’

och (c.amount / 100) >= 100

och c.captured >= dateadd(‘day’, -180, current_date)

)

välj

count(case when efw_created >= dateadd(‘day’, -60, current_date) then id else null end) as fraud_charge_count,

sum(case when efw_created >= dateadd(‘day’, -60, current_date) then amount else null end) as fraud_amount,

count(case when efw_created is null and captured between dateadd(‘day’, -120, current_date) and dateadd(‘day’, -60, current_date) then id else null end) as false_positive_charge_count,

count(case when efw_created is null and captured between dateadd(‘day’, -120, current_date) and dateadd(‘day’, -60, current_date) then amount else null end) as false_positive_amount

från basen

Backtestning av de senaste 60 dagarna efter EFW-skapandedatum inriktar sig på de senaste bedrägerierna, medan backtestning av de senaste 60–120 dagarna av icke-bedräglig försäljning gör det möjligt för bedrägerier att mogna mer fullständigt.

Vanliga bedrägerivektorer

De flesta bedrägliga aktörer följer ett gemensamt bedrägerimönster. Först validerar de den stulna informationen om betalningen (t.ex. kort). När de har bekräftat att de fungerar använder de dessa uppgifter för att utvinna värde i form av fysiska varor för personligt bruk eller återförsäljning (lyxvaror eller elektronik), tjänster för personligt bruk eller återförsäljning (matleveranstjänster) eller tjänster och produkter som hjälper till att begå ytterligare bedrägerier (t.ex. webbhotellstjänster, tjänster för skräppost osv.).

Läs vidare för mer information om några av de vanligaste formerna av bedrägeri och förslag på hur du kan använda Radar-regler för att motverka dem.

Testning

Carding sker när bedrägliga aktörer använder skript eller manuella processer för att testa om stulna kort fortfarande är aktiva. Denna fas av bedrägeri handlar inte om att få en fysisk vara eller tjänst; det är för att validera att korten är aktiva. Dessa tar i allmänhet betalt för transaktioner eller auktoriseringar på lägre belopp. Testning sker i allmänhet i snabb följd och med hög hastighet. Attribut som kan vara till hjälp är grupperings- och hastighetsfunktioner, t.ex:

total_charges_per_customercard_count_for_emailcard_count_for_ip_addresstotal_charges_per_ip

Bedrägliga aktörer försöker vanligtvis komma runt dessa genom att skapa falska e-postmeddelanden och använda olika e-postadresser. Mer avancerade bedrägliga aktörer kommer att maskera IP-adresser eller till och med ha flera enheter för att tillhandahålla unika enhetsdata. Då är det viktigt att känna till bra och typiska beteenden hos kunderna. Funktioner som e-post-domän och IP-land, bland andra bredare kategorier, kan hjälpa till att identifiera transaktioner med högre risk. Många bedrägliga kunder använder populära e-postdomäner från etablerade e-postleverantörer, som gmail.com. Du kan se domäner som gmail.comms eller gomail.co, som försöker maskera bedrägliga aktörers identitet. Land för kort och IP-land kan också användas för att segmentera kunder och säkerställa att transaktioner kommer från områden som är typiska för din användarbas. Transaktioner utanför dessa platser kan vara av intresse att granska eller blockera.

En sista funktionalitet för att stävja detta testbeteende är att införa CAPTCHA.

I Stripe Checkout visas CAPTCHA-autentiseringsfrågor automatiskt när vår maskininlärningstjänst upptäcker en attack med carding. För att mildra carding använder Stripe-kort en serie automatiserade och manuella kontroller, inklusive frekvensbegränsningar, varningar och pågående granskningar tillsammans med utbildning av carding-modeller för att automatiskt upptäcka attacker. Dessa modeller används endast för autentiseringsfrågor när en attack med carding pågår, så att riktiga användare nästan aldrig ser en CAPTCHA, bara robotarna. Detta har minskat carding för företag som använder Stripe Checkout med hela 80 % med nästan ingen detekterbar inverkan på konverteringen.

Genom att lägga till Stripe-hanterad CAPTCHA för alla Checkout-användare minskade carding med 80 %, med en påverkan på mindre än 2 bps (0,02 %) på auktoriseringar.

Observera att du också kan skriva anpassade regler som "Blockera om betalning nekas mer än 3 gånger från en viss IP-adress" för att minska attacker med carding.

Värdeutvinning

Stulna kreditkort (nytt beteende)

I denna bedrägerivektor använder den bedrägliga aktören det validerade stulna kortet på sin personliga enhet eller en enhet som används för att begå bedrägeri.

Denna vektor missbrukas vanligtvis antingen genom skriptade massattacker eller i mindre skala upp med mer riktade bedrägerier och fickor. Oavsett vilket, genom att använda regelattribut som mäter hur nytt ett Stripe-konto är, som hours_since_email_first_seen_on_stripe, i kombination med risk_score och andra funktioner, kan dessa varumärkta kortinnehavare hållas borta. Dessutom kan hastighetsbegränsningar för IP, e-post och kort ytterligare skydda handlare från volymattacker där bedrägliga aktörer försöker tjäna pengar på stulna inloggningsuppgifter så snabbt som möjligt.

Stulna kreditkort (maskeringsbeteende)

I denna bedrägerivektor använder den bedrägliga aktören det validerade stulna kortet på sin personliga enhet eller en enhet som används för att begå bedrägeri eller den bedrägliga aktören har äventyrat ett konto för abonnemang och fått tillgång till kreditkortsinformationen som sparats på kontot.

Den bedrägliga aktören kommer att göra sitt bästa för att maskera sin närvaro genom att:

Använda samma namn som tidigare genomförda transaktioner

Använda samma adress för fakturering som vid tidigare genomförda transaktioner

Använda ett VPN för att försöka få det att se ut som om de är den ursprungliga kortinnehavaren. De kan koppla VPN till samma stad och ibland till och med samma kvarter

Ändra endast en mindre detalj, som e-postadress eller telefonnummer

Ändring av leveransadress från tidigare transaktioner, för en fysisk vara, med potentiellt ett stort delta i avståndet mellan fakturering och leveransadress. Detta är en lös signal

Det maskeringsbeteende som beskrivs ovan gör det svårt att urskilja vem som faktiskt genomför transaktionen – den ursprungliga kortinnehavaren eller en bedräglig aktör som har äventyrat kontot. Detta innebär ofta att den här typen av bedrägeri inte upptäcks under en längre tid, varken av handlaren eller av den ursprungliga kortinnehavaren.

Strategin här är densamma: den bedrägliga aktören försöker få ut så mycket värde som möjligt från de stulna inloggningsuppgifterna. Regler som använder hastighetsbegränsande funktioner, tillsammans med riskscore, cvccheck fails eller zip check fails, kan hjälpa till att skydda mot detta beteende.

Bedrägerivektorer med olika betalningsmetoder

I takt med att företag expanderar från kortbetalningar till bankdebiteringar, köp nu, betala senare-alternativ som Klarna och andra lokala betalningsmetoder har bedrägliga aktörer anpassat sin taktik för att utnyttja de unika egenskaperna och sårbarheterna hos varje typ av betalning. För att bygga ett heltäckande skydd är det viktigt att förstå dessa skiftande bedrägerimönster.

Byte av betalningsmetod

Bedrägliga aktörer växlar systematiskt mellan olika betalningsmetoder för att kringgå hastighetskontroller som är utformade för enskilda betalningstyper. De kan förbruka sina kortgränser, sedan byta till ACH och sedan till Klarna, vilket i praktiken tredubblar deras transaktionskapacitet innan någon enskild betalningsmetods kontroller utlöses.

Föreslagna attribut för att hantera detta mönster:

total_charges_per_email_dailytotal_charges_per_ip_address_hourlybetalning_method_typekombinerat med hastighetskontroller

Exploatering av specifik betalningsmetod

Dubbelt återbetalningsbedrägeri med asynkrona betalningsmetoder: Med bankdebiteringar och vissa lokala betalningsmetoder utnyttjar bedrägliga aktörer tidsglappet mellan när de tar emot varor och när betalningar behandlas. De begär samtidigt återbetalningar från både sin bank (genom att hävda obehörig transaktion) och från handlaren (genom att hävda missnöje), i hopp om att båda kommer att behandlas innan någon av dem märker den dubbla återbetalningsbegäran.

Bedrägerier med förstagångsbetalningar för BNPL-tjänster: Bedrägliga aktörer riktar in sig på bedrägeri med köp nu, betala senare-tjänster genom att göra köp, ta emot varor efter den första delbetalningen och sedan överge betalningen. De använder ofta komprometterade konton eller syntetiska identiteter, vilket gör det svårt för köp nu, betala senare-leverantörer att ta ut återstående delbetalningar.

Arbitrage med regelverk och policyer

Inriktning på tvistvänliga betalningsmetoder: Bedrägliga aktörer undersöker vilka betalningsmetoder som har de mest köpar- ovänliga tvistlösningsprocesserna och riktar särskilt in sig på dem för bedrägliga köp.

dispute_count_on_ip_all_timei kombination med specifika värden förpayment_method_typemed hög riskis_disposable_emaili kombination med tvistvänliga betalningsmetoder- Geografiska mönster där tvistregler gynnar köpare

Andra bästa praxis

Här följer ytterligare bästa praxis som hjälper dig att optimera regelskrivningen i Radar.

|

Kassaflöde

|

|

|---|---|

|

Hänvisa uttryckligen till dina tjänstevillkor i kassaflödet

|

I händelse av återkrediteringar (chargebacks) ska du tillhandahålla en skärmbild av tjänstevillkoren som de visas i kassaflödet, samt förklara deras betydelse. Detta kommer att öka dina vinstchanser. |

|

Validera CVC-kod och postnummer

|

Gör att utfärdaren kan validera kortinnehavaren. Kan öka sannolikheten för att vinna tvister. |

|

Samla in så mycket kundinformation som möjligt

|

Genom att samla in denna information kan utfärdare bättre utvärdera ditt fall om du skulle bli föremål för en återkreditering (chargeback), vilket ökar dina vinstchanser. Dessa uppgifter anses ingå i due diligence-processen. |

|

Guldstandarden inkluderar: CVC-kod och postnummer, kundens namn, e-postadress, fullständiga faktureringsadress, IP-adress, enhetsinformation m.m.

|

Genom att implementera Stripe.js får Radar åtkomst till IP-adress, enhet och beteendeinformation i syfte att förbättra bedrägeriidentifieringen. |

|

Interaktioner med kunder

|

|

|---|---|

|

Inkludera kort med återkrediteringar i kategorin Bedrägliga på blockeringslistan

|

Om en kund bestrider en debitering som bedräglig är det sannolikt att även framtida debiteringar bestrids. |

|

Återbetala misstänkta/bedrägliga betalningar

|

70–85 % av TC40-transaktioner förvandlas till tvister, och det är bara en fullständig återbetalning som kan förebygga en tvist. |

|

Implementera en tydlig beskrivning för kontoutdrag

|

Minskat antalet okända tvister. |

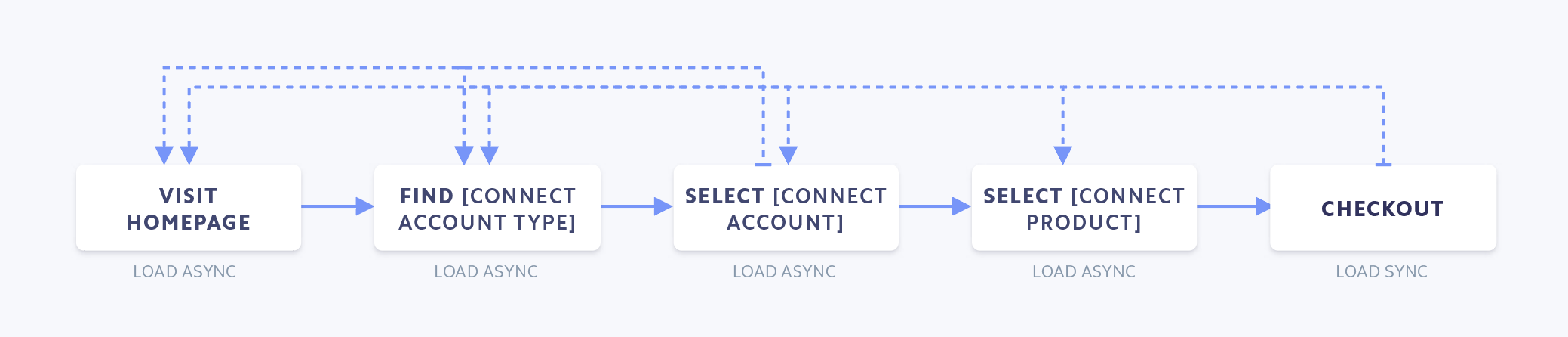

Vikten av att använda Stripe.js

- Inkludera stripe.js på hela betalningen för maximal signalering av bedrägerier

- För att få ut mesta möjliga av Radar utan att påverka sidans laddningstid, ladda stripe.js async på sidor som inte är betalningssidor

- Enklast att placera bredvid Google Analytics script-taggar

- Fullständig storlek på Stripe.js-paketet är 29,6 kb gzippat

- Framtida tillstånd: radar.js kommer att kunna inkluderas separat från stripe.js

- Framtida tillstånd: radar.js kommer att kunna inkluderas separat från stripe.js

Slutsats

Regler kan vara ett utomordentligt kraftfullt verktyg för att hjälpa dig att anpassa skyddet mot bedrägeri. Genom att implementera unik logik, med hjälp av några av de bästa praxisprinciper som beskrivs i den här guiden, kan du skapa bedrägeribekämpning i Radar som är specifik för dina affärsbehov.

Om du vill lära dig mer om Radar for Fraud Teams, läs här.

Om du redan är användare av Radar for Fraud Teams kan du ta en titt på regelsidan i din Dashboard för att börja skriva regler.

Övriga anmärkningar

Radar för plattformar

Använder du plattformen Stripe Connect? Om så är fallet gäller alla regler du skapar endast betalningar som skapas på plattformens konto (i Connect är dessa destinationsbetalningar eller betalningar för annan

) såvida du inte begär att få gå med i vår förhandsgranskning av Radar för plattformar. Betalningar som skapas direkt på det anslutna kontot omfattas av det kontots regler.

Radar for Terminal

Terminals avgifter granskas inte av Radar. Det innebär att om du använder Terminal kan du skriva regler baserade på IP-frekvens utan att behöva oroa dig för att blockera betalningar i fysisk miljö.