Le regole predefinite di Stripe utilizzano il machine learning per prevedere e bloccare un numero considerevole di pagamenti fraudolenti. Per le aziende che necessitano di maggiore controllo su quali pagamenti rivedere, consentire o bloccare, le regole sono uno strumento potente per personalizzare la protezione contro le frodi.

Questa guida contiene una serie di argomenti sulle regole di Radar, incluse oltre 100 regole pronte all'uso e le migliori pratiche relative a backtesting, scrittura delle regole e molto altro ancora.

Iniziamo.

L'importanza dell'ordine e della gerarchia delle regole

L'ordine in cui le regole sono elencate nella tua pagina Radar è importante. Ogni pagamento viene valutato rispetto alle regole create, le quali vengono eseguite nel seguente ordine:

- Request 3DS: regole che richiedono l'autenticazione 3D Secure quando utilizzate con l'API Payment Intents o Checkout. Indipendentemente dalle corrispondenze trovate per questo tipo di regole, le regole Allow, Block e Review vengono sempre valutate dopo.

- Allow: regole che consentono l'elaborazione di un pagamento. Le regole Allow devono essere implementate con attenzione, poiché prevalgono su tutte le altre regole tranne quelle 3DS e devono essere pertanto usate con la massima cautela. Solo gli esercenti che hanno elaborato oltre 100.000 dollari possono scrivere regole Allow.

- Block: regole che bloccano un pagamento e lo rifiutano. Se un pagamento viene rifiutato, non viene valutato rispetto ad alcuna regola Review.

- Review: questi pagamenti vengono comunque elaborati e addebitati al cliente, ma vengono segnalati in modo che sia possibile dare loro una seconda occhiata in caso di necessità.

Per fare un esempio pratico, consideriamo le regole riportate di seguito. In base a queste regole, tutti i pagamenti inferiori a 10 dollari vengono processati. Questo si verifica perché la prima regola consente il pagamento e non vengono quindi valutate altre regole. Allo stesso modo, in base a queste regole, è consentito anche un pagamento di 1500 dollari effettuato all'interno degli Stati Uniti con un livello di rischio normale, nonostante la regola che blocca i pagamenti superiori a 1000 dollari. Questo è reso possibile dalla seconda regola dell'elenco, che permette i pagamenti effettuati all'interno degli Stati Uniti con un livello di rischio normale. Una volta attivata una specifica regola, non ne vengono valutate altre.

Allow payments less than

$10Allow payments within the US and with a risk level of

normalBlock payments where the risk level is

highBlock payments

greater than $1,000Review payments with a card issued

outside the US

Schema riassuntivo del linguaggio delle regole

Le regole sono scritte in un linguaggio simile a SQL ed è possibile utilizzare vari operatori in base al tipo di dati usati per creare la regola. Ecco un riepilogo.

|

Operatore

|

Stringa

|

Metadato

|

Paese

|

Numerico

|

Descrizione

|

Esempio

|

|---|---|---|---|---|---|---|

|

=

|

Uguale a |

|

||||

|

!=

|

Diverso da |

|

||||

|

<

|

Minore di |

|

||||

|

>

|

Maggiore di |

|

||||

|

<=

|

Minore di o uguale a |

|

||||

|

>=

|

Maggiore di o uguale a |

|

||||

|

IN

|

È nel gruppo |

|

||||

|

INCLUDES

|

Contiene la stringa |

|

||||

|

LIKE

|

Corrisponde al modello specificato |

|

Se vuoi controllare in modo esplicito se esiste un attributo o un attributo di metadati, non usare l'operatore !=, ma usa la funzione is_missing. Specifica questa funzione con l'attributo o la chiave di metadati potenzialmente mancante. Ad esempio, potresti scrivere una regola per trovare tutti i pagamenti per i quali non hai accesso all'indirizzo email di un cliente:

Review if is_missing(:email_domain:)

Oppure potresti scrivere una regola per trovare tutti i pagamenti per i quali l'indirizzo email del cliente NON è mancante:

Review if !(is_missing(:email_domain:))

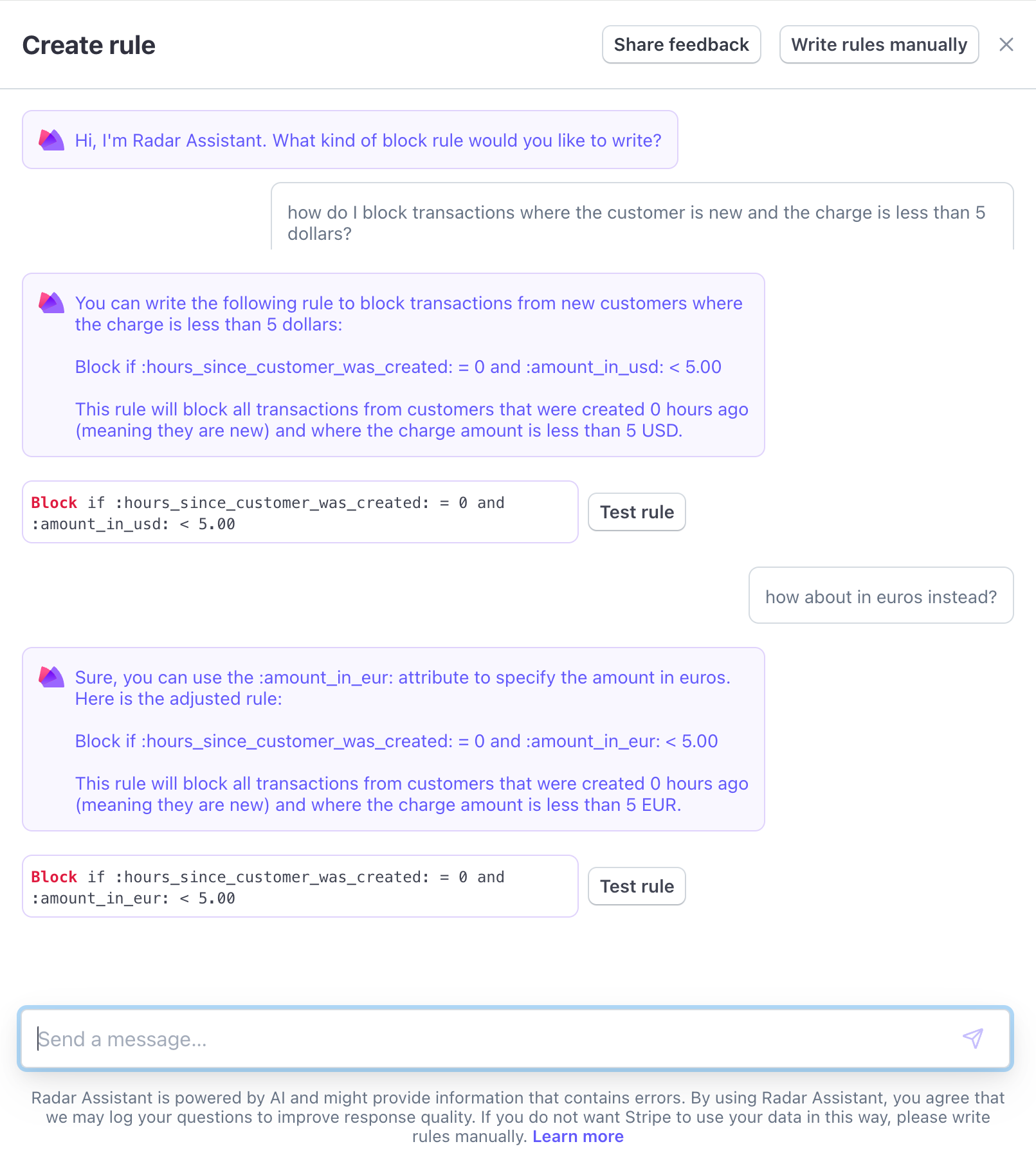

Scrittura di regole utilizzando il linguaggio naturale

Se vuoi scrivere regole più facilmente o in caso di dubbi sugli attributi da usare per affrontare uno specifico scenario di frode, Assistente di Radar basato sull'IA tradurrà i tuoi prompt in linguaggio naturale in regole nella sintassi di Radar. Puoi eseguire il backtesting della regola direttamente dall'Assistente di Radar, in modo da verificarne il comportamento storicamente prima di implementarla.

Scrittura di regole per i diversi metodi di pagamento

Radar accetta carte di credito, addebiti bancari ACH e SEPA e ora supporta anche alcuni metodi di pagamento aggiuntivi in anteprima. Consulta la nostra documentazione per avere maggiori informazioni ottenere e l'accesso a Radar per metodi di pagamento aggiuntivi.

Gli attributi:risk-score: e :risk-level:funzionano esclusivamente con transazioni effettuate tramite carta, ACH e SEPA. Accettiamo inoltre altri attributi delle regole di transazioni che si applicano a qualsiasi metodo di pagamento.

Se hai ricevuto l'abilitazione all'anteprima, puoi eseguire il backtesting e creare regole Radar che si applicano ai pagamenti provenienti da un metodo di pagamento specifico utilizzando l'attributo :payment_method_type:. Se non utilizzi :payment_method_type:, la regola si applicherà a tutti i metodi di pagamento supportati a condizione che tu non utilizzi un attributo specifico per un metodo di pagamento (come :card_count_for_ip_address_daily:, ad esempio).

Regole Radar di uso comune

Quello che segue è un elenco non esaustivo di regole Radar comunemente usate, suddivise per obiettivi.

Regole per prevenire il testing o il cashing delle carte

|

|

Questa regola è utile contro il testing delle carte. Blocca gli addebiti se un indirizzo IP è stato correttamente autorizzato sul tuo conto più di una volta. |

|---|---|

|

|

Se vuoi agire in modo più aggressivo per prevenire il testing delle carte, usa questa regola insieme a |

|

|

Questa regola è utile contro il cashing delle carte. Blocca gli addebiti se un numero di carta è stato correttamente autorizzato sul tuo conto più di una volta nell'ultima ora. |

|

|

Se vuoi agire in modo più aggressivo per prevenire il cashing delle carte, usa questa regola insieme a |

|

|

Per utilizzare questa regola, assicurati di acquisire il CAP nel tuo modulo di pagamento. La regola blocca gli addebiti se l'emittente della carta non può convalidare il CAP fornito con quello che ha in archivio per la carta. |

|

|

Per utilizzare questa regola, assicurati di acquisire il CVC nel tuo modulo di pagamento. La regola blocca gli addebiti se l'emittente della carta non riesce a convalidare il codice CVC (o CVV) fornito con quello che ha in archivio per la carta. |

Regole per prevenire le frodi con SKU notoriamente rischiosi

In queste regole è necessario inserire metadati o informazioni sullo SKU come descrizione dell'addebito. Questi pagamenti vengono comunque elaborati e addebitati al cliente, ma vengono segnalati in modo che sia possibile riesaminarli.

|

|

Supponiamo che tu sia un negozio di alimentari e che ci invii metadati con la categoria SKU. Hai notato che gli ordini con articoli etichettati con la categoria SKU 'personal hygiene' o 'baby formula' tendono a essere più rischiosi. Questa regola inserirà tutti gli ordini con questi articoli nella coda per la Revisione manuale della tua Dashboard Stripe, in modo che tu possa dare una seconda occhiata. Tieni presente che questi pagamenti vengono comunque elaborati e addebitati al cliente a meno che tu non cancelli manualmente l'ordine. |

|---|---|

|

|

Supponiamo che tu venda due prodotti ('Trial class' e '10 class package') e che invii a Stripe il nome del prodotto come descrizione dell'addebito. Questa regola inserirà tutti gli ordini in cui la descrizione dell'addebito è esattamente 'Trial class' nella coda per la Revisione manuale della tua Dashboard Stripe, in modo che tu possa dare una seconda occhiata. Tieni presente che questi pagamenti vengono comunque elaborati e addebitati al cliente a meno che tu non cancelli manualmente l'ordine. |

Regole utili a prevenire le frodi nei tuoi metodi di pagamento

|

|

Questo sistema consente di individuare gli autori di frodi che compromettono gli account e testano rapidamente più indirizzi email su diversi metodi di pagamento. |

|

|

Contrassegna le transazioni SEPA con Paesi di spedizione/addebito non corrispondenti e spedizione espressa, individuando i soggetti fraudolenti che approfittano di finestre di regolamento più lunghe per ricevere la merce prima che vengano rilevati i mancati pagamenti. Nota che dovresti trasmettere i metadati che indicano la velocità di spedizione. |

|

|

Poiché alcuni metodi di pagamento locali prevedono procedure di contestazione che favoriscono gli acquirenti, questa regola impedisce ai clienti con indirizzi IP che hanno registrato recenti contestazioni di utilizzare tali metodi di pagamento a rischio elevato. |

|

|

Impedisce l'acquisto di dispositivi elettronici di alto valore tramite metodi di pagamento a rate, frequentemente oggetto di attività fraudolente da parte di attori che ricevono la merce dopo la prima rata ma non completano mai i pagamenti. Nota che dovresti trasmettere i metadati per indicare la categoria del prodotto. |

Analisi delle frodi per orientare la creazione delle regole

Revisioni delle frodi

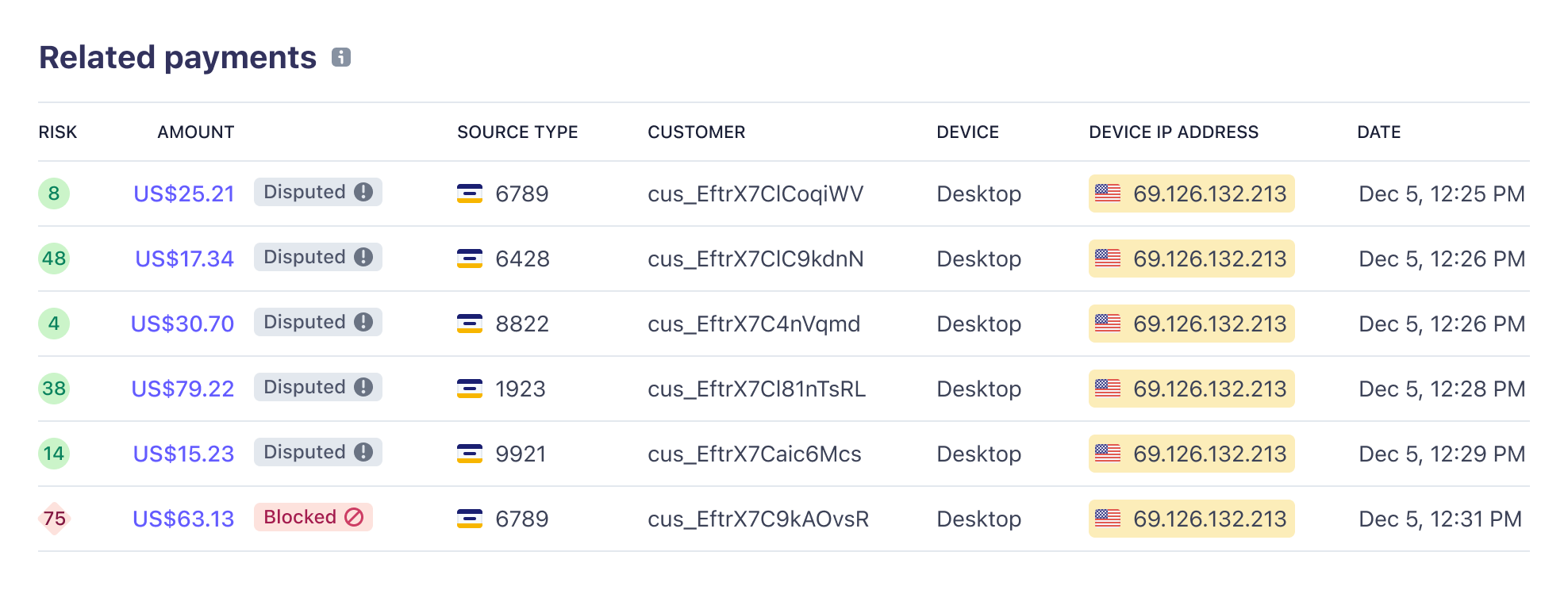

Per compilare le regole più efficaci, devi comprendere bene l'attività fraudolenta in atto sul tuo account. È importante caratterizzare i diversi tipi di vettori di frode presenti. Di seguito alcune domande che devi porti:

Dopo la registrazione, gli account fanno subito acquisti fraudolenti utilizzando nuovi indirizzi email e nuovi nomi di titolari della carta?

Gli attori fraudolenti accedono ad account obsoleti facendo acquisti per importi stranamente elevati?

La frode riguarda circuiti delle carte di credito o Paesi specifici?

Si stanno verificando episodi di frode ad alta frequenza, cioè diversi tentativi dallo stesso metodo di pagamento, indirizzo email o indirizzo IP in un breve intervallo di tempo?

Prendendo in esame la frode ad alta velocità della schermata sopra, le regole che utilizzano gli attributi authorized_charges_per_card_number_hourly o authorized_charges_per_ip_address_hourly sono potenzialmente in grado di contrastare questo vettore di frode.

Ottieni più dati sui fattori determinanti per le frodi

I dati sulle frodi consentono di identificare e affrontare rapidamente le cause delle frodi senza dover analizzare manualmente i dati delle transazioni. La scheda Insights nella Dashboard mostra i principali attributi associati alle transazioni fraudolente. Da qui puoi aggiungere una regola per gestire l'attributo direttamente dalla scheda Insights.

Tre tipi di attributi per creare regole

Tipo 1

Attributi post-autorizzazione: sono utilizzabili da tutti. Se utilizzati, devono essere racchiusi tra un segno di due punti iniziale e finale, ad esempio :cvc_check:.

|

Attributi

|

Descrizione

|

|---|---|

|

|

Controllo eseguito dall'emittente della carta per confrontare l'indirizzo di fatturazione fornito (tipicamente via e numero civico) con le informazioni registrate per il titolare della carta. |

|

|

Controllo eseguito dall'emittente della carta per confrontare il codice postale fornito con le informazioni registrate per il titolare della carta. |

|

|

Controllo eseguito dall'emittente della carta per confrontare il CVC (detto anche CVV) fornito con le informazioni registrate per il titolare della carta. |

|

Possibili valori

|

Descrizione

|

|---|---|

|

|

I dati forniti sono corretti. |

|

|

I dati forniti non sono corretti. |

|

|

L'emittente della carta del cliente non verifica i dati forniti. Non tutte le emittenti di carte o i paesi supportano la verifica dell'indirizzo. |

|

|

I dati sono stati forniti, ma non sono ancora stati controllati. L'emittente della carta del cliente controllerà successivamente i dati forniti. |

|

|

I dati non sono stati forniti a Stripe. |

| I valori distinguono tra maiuscole e minuscole. |

Ecco un esempio di come utilizzare gli attributi post-autorizzazione:

Block if :address_line1_check: != 'pass'Questa regola blocca qualsiasi addebito che non supera il controllo eseguito dall'emittente della carta che confronta la prima riga dell'indirizzo di fatturazione fornito con le informazioni registrate per il titolare della carta. In altre parole, se questo controllo è 'unavailable' (non disponibile), se questi dati sono 'unchecked' (non verificati) o 'not_provided' (non forniti) dall'emittente, il pagamento viene bloccato.

Tipo 2

Attributi standard: sono utilizzabili da tutti. Devono essere racchiusi tra un segno di due punti iniziale e finale, ad esempio :card_bin: Abbiamo suddiviso i nostri attributi standard in quattro categorie:

- Attributi basati sulla frequenza, utili per prevenire il testing o il cashing delle carte

- Attributi basati sui dati della carta

- Attributi basati sui dati di pagamento

- Attributi basati sui dettagli del cliente

Come valori, alcuni attributi richiedono delle stringhe, mentre altri dei numeri. Per maggiore chiarezza, abbiamo fornito un esempio per ciascun attributo. Se l'attributo richiede una stringa, come accade per :card_bin:, nell'esempio il valore sarà racchiuso tra virgolette ' ' e si avrà :card_bin: = '24242'. Se richiede un numero, le virgolette ' ' non saranno presenti e si avrà :amount_in_usd: > 250.

Attributi basati sulla frequenza

Sono disponibili quattro tipi di attributi basati sulla frequenza, che sono particolarmente utili per prevenire le frodi con carte rubate, il testing delle carte e il cashing delle carte.

- Autorizzazione: basati sulle autorizzazioni da parte dell'emittente

- Addebito: basati sugli addebiti

- Rifiuto: basati sui rifiuti da parte dell'emittente

- Blocco: basati sui blocchi eseguiti dal machine learning di Radar

Sono disponibili anche attributi basati sull'esito dell'addebito, inclusi autorizzazioni (basati sulle autorizzazioni riuscite da parte dell'emittente), addebiti (basati sui tentativi di addebito), rifiuti (basati sui rifiuti da parte dell'emittente), contestazioni (transazioni precedenti contestate come fraudolente) e blocchi (basati sui blocchi eseguiti dal machine learning di Radar). I risultati sono combinati con un dato del cliente (email, indirizzo IP, nome o ID cliente) per formare un attributo.

Inoltre, puoi combinare la frequenza di un dato del cliente (email, nome) con la carta o l'indirizzo IP utilizzati in una transazione. In altre parole, sono disponibili due tipi di regole basate sulla frequenza:

- Basate sull'esito dell'addebito (ad es. authorized_charges_per_email_hourly, blocked_charges_per_email_hourly), il cui esito è autorizzazione riuscita, tentativo di addebito, rifiuti, contestazioni, blocchi

- Basate sui collegamenti tra i dati del cliente e la carta o l'IP (ad es. name_count_for_card_weekly, email_count_for_ip_hourly)

Le regole basate sulla frequenza non includono il pagamento che si sta elaborando. Ad esempio, l'attributo authorized_charges_per_email_hourly rappresenta il numero di tentativi di addebito correttamente autorizzati da un'email nell'ultima ora. Pertanto, per il primo tentativo di addebito da un'email in una data ora, authorized_charges_per_email_hourly avrà come valore 0. Se il primo tentativo di addebito va a buon fine, il secondo tentativo nella stessa ora da quell'email avrà valore 1 e così via.

|

Attributo

|

Descrizione

|

|---|---|

|

|

Numero di addebiti correttamente autorizzati su questa carta sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati su questa carta nell'ultima settimana sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati su questa carta nell'ultimo giorno sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati su questa carta nell'ultima ora sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati da questa email sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati da questa email nell'ultima settimana sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati da questa email nell'ultimo giorno sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati da questa email sul tuo account nell'ultima ora (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati da questo indirizzo IP sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati da questo indirizzo IP nell'ultima settimana sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati da questo indirizzo nell'ultimo giorno sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti correttamente autorizzati da questo indirizzo IP e nell'ultima ora sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di autorizzazioni correttamente ottenute da un cliente sul tuo account nelle ultime 24 ore. Il conteggio non include il pagamento in corso di valutazione. |

|

|

Numero di autorizzazioni correttamente ottenute da un cliente sul tuo account nell'ultima ora. Il conteggio non include il pagamento in corso di valutazione. |

|

|

Numero di volte in cui un numero di carta è stato bloccato dai modelli di machine learning di Stripe sul tuo account nelle ultime 24 ore. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un numero di carta è stato bloccato dai modelli di machine learning di Stripe sul tuo account nell'ultima ora. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un cliente è stato bloccato dai modelli di machine learning di Stripe sul tuo account nelle ultime 24 ore. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un cliente è stato bloccato dai modelli di machine learning di Stripe sul tuo account nell'ultima ora. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un indirizzo IP è stato bloccato dai modelli di machine learning di Stripe sul tuo account nelle ultime 24 ore. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un indirizzo IP è stato bloccato dai modelli di machine learning di Stripe sul tuo account nell'ultima ora. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di tentativi di addebito effettuati per una carta sul tuo account nelle ultime 24 ore. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di tentativi di addebito effettuati per una carta sul tuo account nell'ultima ora. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di tentativi di addebito effettuati da un cliente sul tuo account nelle ultime 24 ore. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di tentativi di addebito effettuati da un cliente sul tuo account nell'ultima ora. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di tentativi di addebito effettuati da un IP sul tuo account nelle ultime 24 ore. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di tentativi di addebito effettuati da un IP sul tuo account nell'ultima ora. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un numero di carta è stato rifiutato dall'emittente della carta sul tuo account nelle ultime 24 ore. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un numero di carta è stato rifiutato dall'emittente della carta sul tuo account nell'ultima ora. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un cliente è stato rifiutato dall'emittente della carta sul tuo account nelle ultime 24 ore. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un cliente è stato rifiutato dall'emittente della carta sul tuo account nell'ultima ora. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un indirizzo IP è stato rifiutato dall'emittente della carta sul tuo account nelle ultime 24 ore. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di volte in cui un indirizzo IP è stato rifiutato dall'emittente della carta sul tuo account nell'ultima ora. Il conteggio non include il pagamento in corso di valutazione (ad es. 4). |

|

|

Numero di addebiti da questa email rifiutati sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti da questa email rifiutati nell'ultima settimana sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti da questa email rifiutati nell'ultimo giorno sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di addebiti da questa email rifiutati nell'ultima ora sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero di contestazioni per frode associate ad addebiti da questo indirizzo IP sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero di contestazioni per frode associate ad addebiti da questo indirizzo IP sul tuo account nell'ultima settimana (limite superiore stabilito: <= 25). |

|

|

Numero di contestazioni per frode associate ad addebiti da questo indirizzo IP sul tuo account nell'ultimo giorno (limite superiore stabilito: <= 25). |

|

|

Numero di contestazioni per frode associate ad addebiti da questo indirizzo IP sul tuo account nell'ultima ora (limite superiore stabilito: <= 25). |

|

|

Numero di email associate a questa carta da transazioni sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero di email associate a questa carta da transazioni sul tuo account nell'ultima settimana (limite superiore stabilito: <= 25). |

|

|

Numero di email associate a questa carta da transazioni sul tuo account nell'ultimo giorno (limite superiore stabilito: <= 25). |

|

|

Numero di email associate a questa carta da transazioni sul tuo account nell'ultima ora (limite superiore stabilito: <= 25). |

|

|

Numero di email associate a questo IP da transazioni sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero di email associate a questo IP da transazioni sul tuo account nell'ultima settimana (limite superiore stabilito: <= 25). |

|

|

Numero di email associate a questo IP da transazioni sul tuo account nell'ultimo giorno (limite superiore stabilito: <= 25). |

|

|

Numero di email associate a questo IP da transazioni sul tuo account nell'ultima ora (limite superiore stabilito: <= 25). |

|

|

Numero di nomi associati a questa carta da transazioni sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero di nomi associati a questa carta da transazioni sul tuo account nell'ultima settimana (limite superiore stabilito: <= 25). |

|

|

Numero di nomi associati a questa carta da transazioni sul tuo account nell'ultimo giorno (limite superiore stabilito: <= 25). |

|

|

Numero di nomi associati a questa carta da transazioni sul tuo account nell'ultima ora (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti su questa carta sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti su questa carta nell'ultima settimana sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti su questa carta nell'ultimo giorno sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti su questa carta nell'ultima ora sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti da questa email sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti da questa email nell'ultima settimana sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti da questa email nell'ultimo giorno sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti da questa email nell'ultima ora sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti da questo indirizzo IP sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020 (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti da questo indirizzo IP nell'ultima settimana sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti da questo indirizzo IP nell'ultimo giorno sul tuo account (limite superiore stabilito: <= 25). |

|

|

Numero totale di addebiti da questo indirizzo IP nell'ultima ora sul tuo account (limite superiore stabilito: <= 25). |

Attributi basati sui dati della carta

|

Attributo

|

Descrizione

|

|---|---|

|

|

BIN (Bank Identification Number) della carta utilizzata per effettuare il pagamento. Corrisponde alle prime sei cifre del numero della carta (ad esempio, '424242'). |

|

|

Circuito della carta utilizzata per effettuare il pagamento. I valori supportati sono: 'amex' (American Express), 'visa' (Visa), 'mc' (Mastercard), 'dscvr' (Discover), 'diners' (Diners Club), 'interac' (Interac), 'jcb' (JCB) e 'cup' (UnionPay). |

|

|

Codice di due lettere corrispondente al paese dove è stata emessa la carta (ad esempio, 'US'). Per una lista di codici paese vedi questa pagina. Per specificare più paesi, usa l'operatore IN: |

|

|

Impronta della carta utilizzata per effettuare il pagamento. L'impronta è l'identificatore unico del numero di una particolare carta. Per trovare questo numero puoi andare in Pagamenti ed esaminare un pagamento nella sezione Modalità di pagamento (ad esempio, 'VfE3rx3VlaQhS8Lp'). Distingue tra maiuscole e minuscole. |

|

|

Indica se la carta è prepagata, di debito o di credito. I valori supportati sono: 'credit', 'debit', 'prepaid', 'unknown'. |

|

|

Livello di supporto 3D Secure per la carta utilizzata per effettuare il pagamento. I valori supportati sono: 'required', 'recommended', 'optional' e 'not_supported'. |

Attributi basati sui dati di pagamento

|

Attributo |

Descrizione |

|---|---|

|

|

Importo del pagamento, convertito nella valuta specificata da xyz (ad esempio, |

|

|

Il metodo di pagamento utilizzato per il pagamento. I valori accettati attualmente sono: |

|

|

Importo medio (in USD) dei tentativi di transazione per questa carta sul tuo account. Tiene in considerazione i pagamenti effettuati a partire dal 2020. |

|

|

Importo medio (in USD) delle transazioni autorizzate per la carta sul tuo account. Tiene in considerazione i pagamenti effettuati a partire dal 2020. |

|

|

Livello di rischio associato a un determinato pagamento, come determinato da Stripe. I valori accettati sono: |

|

|

Il punteggio di rischio di un determinato pagamento, come determinato da Stripe (ad esempio, > 50). I valori variano da 0 (minimo rischio) a 100 (massimo rischio). Un punteggio di rischio pari o superiore a 65 corrisponde a un livello di rischio elevato, mentre un punteggio di rischio pari o superiore a 75 corrisponde a un livello di rischio massimo. |

|

|

Descrizione fornita con il pagamento (ad esempio, |

|

|

Indica se il pagamento è ricorrente, ad esempio per un abbonamento (è un valore booleano e devi quindi usare |

|

|

Indica quando un pagamento Stripe Billing non viene attivato dall'azione diretta dell'utente o quando il flag |

|

|

Tipo di wallet usato per memorizzare le informazioni di pagamento. I valori accettati sono: |

|

|

Per utenti Connect che creano addebiti indiretti. Account di destinazione a favore del quale viene effettuato l'addebito (ad esempio, |

|

|

Indica se il pagamento viene elaborato con Checkout. Questo attributo si applica esclusivamente ai pagamenti elaborati con la nuova versione di Checkout e non acquisisce pagamenti tramite la versione precedente di Checkout (è un valore booleano e devi quindi usare |

|

|

Indica se il pagamento segue una verifica 3D Secure completata con autenticazione. L'autenticazione può essere basata sul rischio o sulla verifica (è un valore booleano e devi quindi usare |

|

|

Indica se il pagamento usa un'origine 3D Secure. (è un valore booleano e devi quindi usare |

|

|

Vero se la responsabilità della frode è stata traslata per questo pagamento (è un valore booleano e devi quindi usare |

|

|

Numero di secondi da quando la carta usata per il pagamento è comparsa per la prima volta sul tuo account. Tiene in considerazione i pagamenti effettuati a partire dal 2020. |

|

|

Numero di secondi dalla prima autorizzazione andata a buon fine per la carta associata al pagamento effettuato sul tuo account. Tiene in considerazione i pagamenti effettuati a partire dal 2020. |

|

|

Importo totale (in USD) delle transazioni non andate a buon fine (bloccate o rifiutate) per questa carta sul tuo account. Tiene in considerazione i pagamenti effettuati a partire dal 2020. |

|

|

Importo totale (in USD) delle transazioni che hanno generato un'autorizzazione per la carta sul tuo account. Tiene in considerazione i pagamenti effettuati a partire dal 2020. |

|

Attributo

|

Descrizione

|

|---|---|

|

|

Importo del pagamento, convertito nella valuta specificata da xyz (ad esempio, |

|

|

Importo medio (in USD) dei tentativi di transazione per questa carta sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020. |

|

|

Importo medio (in USD) delle transazioni autorizzate per la carta sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020. |

|

|

Livello di rischio associato a un determinato pagamento, come determinato da Stripe. I valori supportati sono: ‘normal’, ‘elevated’, ‘highest’, and ‘not_assessed’. |

|

|

Punteggio di rischio associato a un determinato pagamento, come determinato da Stripe (ad esempio, > 50). I valori sono compresi tra 0 (rischio minimo) e 100 (rischio massimo). Un punteggio di rischio pari o superiore a 65 corrisponde a un livello di rischio ‘elevated’, mentre un punteggio di rischio pari o superiore a 75 corrisponde a un livello di rischio ‘highest’. |

|

|

Descrizione fornita con il pagamento (ad esempio, ‘Class trial’). |

|

|

Indica se il pagamento è ricorrente, ad esempio per un abbonamento (è un valore booleano e devi quindi usare |

|

|

Indica quando un pagamento Stripe Billing non viene attivato dall'azione diretta dell'utente o quando il flag |

|

|

Tipo di wallet usato per memorizzare le informazioni di pagamento. I valori supportati sono: ‘android_pay’, ‘amex_express_checkout’, ’apple_pay’, ‘masterpass’, ‘samsung_pay’, ‘unknown’, ’visa_checkout’, ‘none’. |

|

|

Per utenti Connect che creano addebiti indiretti. Account di destinazione a favore del quale viene effettuato l'addebito (ad esempio, ‘acct_19KCB9AlaaEw6AgR’). Distingue tra maiuscole e minuscole. |

|

|

Indica se il pagamento viene elaborato con Checkout. Questo attributo si applica esclusivamente ai pagamenti elaborati con la nuova versione di Checkout e non acquisisce pagamenti tramite la versione precedente di Checkout (è un valore booleano e devi quindi usare |

|

|

Indica se il pagamento segue una verifica 3D Secure completata correttamente con autenticazione. L'autenticazione può essere basata sul rischio o sulla verifica (è un valore booleano e devi quindi usare |

|

|

Indica se il pagamento usa un'origine 3D Secure (è un valore booleano e devi quindi usare |

|

|

Vero se la responsabilità della frode è stata traslata per questo pagamento (è un valore booleano e devi quindi usare |

|

|

Numero di secondi da quando la carta usata per il pagamento è comparsa per la prima volta sul tuo account. Tiene conto dei pagamenti dal 2020 in poi. |

|

|

Numero di secondi dalla prima autorizzazione andata a buon fine per la carta associata al pagamento effettuato sul tuo account. Tiene conto dei pagamenti dal 2020 in poi. |

|

|

Importo totale (in USD) delle transazioni non andate a buon fine (bloccate o rifiutate) per questa carta sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020. |

|

|

Importo totale (in USD) delle transazioni autorizzate per la carta sul tuo account. Tiene conto dei pagamenti effettuati a partire dal 2020. |

Attributi basati sui dettagli del cliente

|

Attributo

|

Descrizione

|

|---|---|

|

|

Codice di due lettere corrispondente alla geolocalizzazione a livello di paese dell'indirizzo IP da cui ha origine il pagamento (ad esempio 'GB'). Per una lista di codici paese vedi questa pagina. Per specificare più paesi, usa l'operatore IN: |

|

|

Indirizzo IP da cui ha origine il pagamento (ad esempio '192.168.0.1', per specificare un IP singolo, oppure |

|

|

Indica se l'indirizzo IP da cui ha origine il pagamento è un proxy o un nodo di uscita Tor noto. Questo dato viene aggiornato quotidianamente (è un valore booleano e devi quindi usare |

|

|

Indica se l'indirizzo IP da cui ha origine il pagamento è mai stato utilizzato per accedere al tuo account Stripe. Questo attributo può essere utilizzato come proxy per “is my IP address” (è un valore booleano e devi quindi usare |

|

|

Indirizzo email fornito con il pagamento (ad esempio 'user@example.com'). |

|

|

Dominio dell'indirizzo email fornito con il pagamento (ad esempio 'example.com'). |

|

|

Indica se l'indirizzo email fornito con il pagamento è un indirizzo generato da un servizio di indirizzi email usa e getta conosciuto. Stripe mantiene un elenco di domini che corrispondono a indirizzi email usa e getta per fornire questo attributo (è un valore booleano e devi quindi usare |

|

|

Indirizzo di fatturazione completo fornito per il titolare della carta (ad esempio, '510 Townsend, San Francisco, CA 94110'). |

|

|

Prima riga dell'indirizzo di fatturazione fornito per il titolare della carta, tipicamente il nome di una via e un numero civico (ad esempio, '510 Townsend'). |

|

|

Seconda riga dell'indirizzo di fatturazione fornito per il titolare della carta, tipicamente un numero di appartamento o di unità (ad esempio, 'Apt 5b'). |

|

|

Codice postale (CAP) dell'indirizzo di fatturazione fornito per il titolare della carta (ad esempio, '94110'). |

|

|

Città dell'indirizzo di fatturazione fornito per il titolare della carta (ad esempio, 'San Francisco'). |

|

|

Stato dell'indirizzo di fatturazione fornito per il titolare della carta (ad esempio, 'CA'). |

|

|

Codice di due lettere corrispondente al paese dell'indirizzo di fatturazione fornito del titolare della carta (ad esempio, 'US'). Per una lista di codici paese vedi questa pagina. Per specificare più paesi, usa l'operatore IN: |

|

|

Numero di secondi da quando l'indirizzo email fornito con il pagamento è comparso per la prima volta sul tuo account. Tiene conto dei pagamenti dal 2020 in poi. |

|

|

Numero di secondi da quando l'indirizzo email fornito con il pagamento è comparso per la prima volta su Stripe in assoluto. Tiene conto dei pagamenti dal 2020 in poi. |

|

|

Indirizzo di spedizione fornito completo (ad esempio, '510 Townsend, San Francisco, CA 94110'). |

|

|

Prima riga dell'indirizzo di spedizione fornito, tipicamente il nome di una via e un numero civico (ad esempio, '510 Townsend'). |

|

|

Seconda riga dell'indirizzo di spedizione fornito, tipicamente un numero di appartamento o di unità (ad esempio, 'Apt 5b'). |

|

|

Codice postale (CAP) dell'indirizzo di spedizione fornito (ad esempio, '94110'). |

|

|

Città dell'indirizzo di spedizione fornito (ad esempio, 'San Francisco'). |

|

|

Stato dell'indirizzo di spedizione fornito (ad esempio, 'CA'). |

|

|

Codice di due lettere corrispondente al paese dell'indirizzo di spedizione fornito (ad esempio, 'US'). Per una lista di codici paese vedi questa pagina. Per specificare più paesi, usa l'operatore IN: |

Ecco un esempio di utilizzo degli attributi standard:

Block if :card_country: IN ('CA', 'DE', 'AE')

Con questa regola in uso, qualsiasi addebito proveniente da una carta emessa in Canada, Germania o Emirati Arabi Uniti viene bloccato.

Tipo 3

Attributi dei metadati: questi attributi dipendono dai metadati inviati a Stripe. Devono essere racchiusi tra un doppio segno di due punti iniziale e finale, ad es. ::Customer Age::. Gli attributi dei metadati possono essere sia stringhe che numeri. Nel primo caso, distinguono tra maiuscole e minuscole.

I metadati consentono di creare regole molto potenti, ad esempio per rivedere manualmente addebiti in base allo SKU acquistato o agevolare le transazioni di clienti di ritorno. Per scoprire come inserire più metadati, consulta questa guida.

Gli attributi dei metadati utilizzano la seguente struttura:

::[nome attributo metadati]:: [operatore] [valore_metadati]

Supponiamo di avere dei pagamenti con i seguenti dati chiave-valore memorizzati nel campo metadati:

|

Nome metadato

|

Valore metadato

|

|---|---|

|

Customer age

|

22 |

|

Item ID

|

5A381D |

|

Category ID

|

groceries |

È possibile scrivere una regola per mettere in revisione i pagamenti che soddisfano i seguenti criteri.

Review if ::Customer Age:: < 30

Puoi anche scrivere regole utilizzando sia gli attributi dei metadati che altri attributi supportati illustrati in questo documento. Ad esempio, puoi scrivere una regola che mette un pagamento in revisione solo se l'ID dell'articolo corrisponde a 5A381D e l'importo del pagamento supera i 1000 dollari.

Review if ::Item ID:: = '5A381D' and :amount_in_usd: > 1000

Gli attributi dei metadati supportano anche l'operatore IN per trovare corrispondenze rispetto a più valori. Ad esempio, puoi scrivere una regola che mette un pagamento in revisione se l'ID della categoria è "groceries", "electronics" o "clothing".

Review if ::Category ID:: IN ('groceries', 'electronics', 'clothing')

L'operatore INCLUDES può essere utilizzato nelle regole con attributi dei metadati e altri attributi delle stringhe per trovare corrispondenze con sottostringhe. Ad esempio, puoi scrivere una regola che mette un pagamento in revisione se l'ID dell'articolo include la stringa A381. In questo caso, verranno trovate le corrispondenze "A381", "5A381D", "A381D", "5A381" e molte altre.

Review if ::Item ID:: INCLUDES 'A381'

È possibile accedere ai metadati anche negli oggetti cliente e destinazione (se utilizzati per un determinato pagamento). Questi attributi utilizzano la seguente struttura:

::[cliente|destinazione]:[nome attributo metadati]::[operatore][valore_metadati]:

Supponiamo che per un cliente siano disponibili i seguenti metadati:

|

Nome metadato

|

Valore metadato

|

|---|---|

|

Trusted

|

true |

Potresti scrivere una regola che consente sempre i pagamenti se il campo dei metadati Trusted del cliente è impostato su true.

Allow if ::customer:Trusted:: = 'true'

O se è presente una destinazione con i seguenti metadati:

|

Nome metadato

|

Valore metadato

|

|---|---|

|

Category

|

new |

Puoi creare una regola che invia un pagamento in revisione se il campo di metadata Category della destinazione è new.

Review if ::destination:Category:: = 'new'

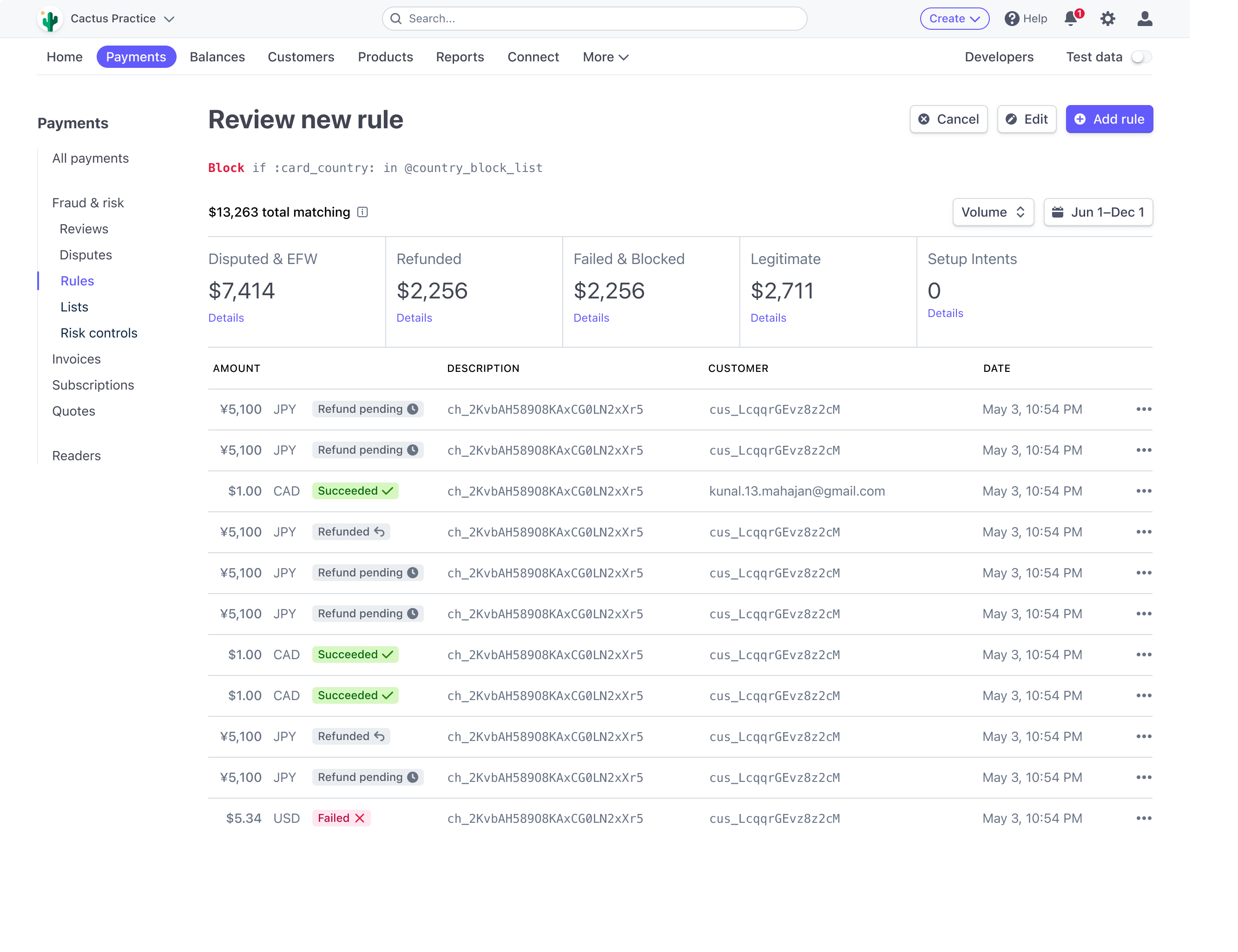

Utilizzo degli elenchi salvati nelle regole (ad esempio, elenco di consenso, elenco di blocco)

Puoi fare riferimento a un gruppo di valori nelle regole tramite elenchi creati in precedenza (ad esempio, elenchi di consenso o elenchi di blocco). Se desideri bloccare un elenco di email, devi creare un elenco di blocco anziché creare più regole per ogni email che vuoi bloccare. In questo modo bloccherai anche i valori presenti in un elenco per tutti i metodi di pagamento. Ad esempio, se aggiungi un indirizzo email a un elenco dopo che è stato utilizzato con una carta, verrà bloccata anche una transazione tentata con addebito bancario o un altro metodo di pagamento che utilizza quell'indirizzo email.

Tutti gli alias degli elenchi a cui fanno riferimento le regole devono iniziare con @. Per compilare una regola che si riferisce a un elenco, devi utilizzare la seguente struttura:

{action} [attribute] in [list]

Supponiamo che tu abbia un elenco di Paesi di carte che vorresti bloccare. Per farlo, potresti scrivere una regola con varie clausole OR:

Block if :card_country: = 'CA' OR :card_country: = 'DE' OR :card_country: = 'AE'

Oppure potresti scrivere una regola utilizzando un elenco in linea:

Block if :card_country: IN ('CA', 'DE', 'AE')

In alternativa, potresti creare un elenco di paesi di carte da bloccare, denominato card_countries_to_block, aggiungervi i Paesi desiderati e farvi riferimento in una regola:

Block if :card_country: in @card_countries_to_block

Non solo la regola che utilizza l'elenco è più concisa, ma è anche molto più semplice da modificare ed è possibile aggiungervi un gran numero di voci.

Nota: gli esercenti dell'Unione Europea sono tenuti a conoscere il Regolamento UE sui blocchi geografici e il relativo divieto di bloccare pagamenti provenienti da clienti aventi sede negli stati membri dell'UE. Scopri di più su questo Regolamento.

Scrittura di regole complesse con più condizioni

Puoi creare condizioni complesse unendo fra loro condizioni di base con gli operatori AND, OR e NOT. Puoi anche usare i rispettivi equivalenti simbolici: &&, || e !. Analogamente ai linguaggi di programmazione come C, Python e SQL, Stripe supporta la precedenza (ordine delle operazioni). Ad esempio, la condizione complessa:

{condition_X} OR NOT {condition_Y} AND {condition_Z}

viene interpretata come:

{condition_X} OR ((NOT {condition_Y}) AND {condition_Z})

È supportato anche il raggruppamento di sottocondizioni all'interno di condizioni complesse tramite l'uso delle parentesi. Ad esempio, è possibile modificare l'esempio precedente per cambiare esplicitamente l'ordine di valutazione dei sottopredicati:

({condition_X} OR (NOT {condition_Y})) AND {condition_Z}{condition_X} OR NOT ({condition_Y} AND {condition_Z})

Usando le parentesi in posizioni diverse, ognuna di queste condizioni complesse genera risultati diversi.

Nelle combinazioni con OR o AND è inoltre possibile utilizzare la funzione is_missing:

Review if is_missing(:email_domain:) OR :email_domain: IN ('yopmail.net', 'yandex.ru')

Oppure è possibile utilizzare la funzione is_missing quando un attributo non è mancante. Nell'esempio sotto, i pagamenti vengono bloccati se :ip_country: NON è mancante e se l'IP è US o PR.

Block if !(is_missing(:ip_country:))AND :ip_country: IN ('US', 'PR')

Backtesting delle regole

Come approccio generale all'analisi delle regole, esiste un compromesso tra la prevenzione delle frodi e il blocco delle transazioni valide o dei falsi positivi. Il backtesting aiuta a identificare le regole che soddisfano la tua propensione al rischio o a trovare il giusto equilibrio tra contestazioni evitate e aumento di falsi positivi. Per stimare l'impatto di una regola, puoi eseguire il backtesting di varie combinazioni utilizzando i dati delle transazioni degli ultimi sei mesi tramite la Dashboard di Radar e condurre analisi più mirate per capire come si sarebbe comportata la regola se fosse stata implementata di recente.

Backtesting nella Dashboard

Le definizioni di ciò che costituisce un pagamento fraudolento e degli altri pagamenti riusciti variano a seconda del tipo di regola che stai testando:

Regola di blocco

Contestati, con preavviso di frode o rimborsati per frode: addebiti andati a buon fine che erano stati contestati o rimborsati per frode o addebiti andati a buon fine messi in revisione che erano stati contestati o rimborsati per frode

Altri pagamenti riusciti: addebiti andati a buon fine che non erano stati contestati o rimborsati per frode o addebiti andati a buon fine messi in revisione che non erano stati contestati o rimborsati per frode

Tentativi di pagamento non riusciti: rifiutati dall'emittente o bloccati da Radar

Regola di revisione

Contestati, con preavviso di frode o rimborsati per frode: addebiti andati a buon fine che erano stati contestati o rimborsati per frode

Altri pagamenti riusciti: addebiti andati a buon fine che non erano stati contestati o rimborsati per frode

Non riusciti o già in revisione: rifiutati dall'emittente, bloccati da Radar o andati a buon fine messi in revisione (indipendente dallo stato della contestazione o del rimborso)

Regola di consenso

Bloccati da Stripe o da regole personalizzate: addebiti bloccati da Radar

Contestati, con preavviso di frode o rimborsati per frode: addebiti andati a buon fine che erano stati contestati o rimborsati per frode o addebiti andati a buon fine messi in revisione che erano stati contestati o rimborsati per frode

Altri pagamenti riusciti o rifiutati dalle banche: rifiutati dall'emittente, addebiti andati a buon fine che non erano stati contestati o rimborsati per frode o rimborsati per frode o addebiti andati a buon fine messi in revisione che non erano stati contestati o rimborsati per frode

Esecuzione di analisi di backtesting personalizzate

La funzionalità di backtesting della Dashboard Radar considera gli ultimi sei mesi di transazioni e include contestazioni, preavvisi di frode e addebiti rimborsati come fraudolenti.

Potresti voler eseguire un'analisi più mirata se, ad esempio, sei a rischio di identificazione in un Programma di monitoraggio delle frodi di Visa (focalizzato esclusivamente sui preavvisi di frode) o se di recente hai notato un picco di frodi provenienti da un tipo di wallet o dal paese di un IP specifico. Per farlo, puoi compilare una query SQL in Stripe Sigma o esportare e analizzare report di dati di pagamento nella Dashboard. Il backtesting personalizzato permette una certa flessibilità circa l'intervallo di tempo (oltre i sei mesi) e analisi più mirate (ad esempio, puoi concentrarti solo sulle contestazioni o sui preavvisi di frode). La query di esempio riportata sotto consente di eseguire il backtesting dei preavvisi di frode di Visa su transazioni superiori a 100 dollari nel caso tu abbia ipoteticamente scoperto che il volume delle frodi è recentemente aumentato e che transazioni con un punteggio di rischio elevato hanno generato un rischio per il programma di monitoraggio:

Usare campi e tabelle disponibili in Stripe Sigma

with base as (

select

c.id,

c.amount,

c.captured,

e.created as efw_created

from charges c

left join early_fraud_warnings on e.charge_id = c._id

where card_brand = ‘visa’

and (c.amount / 100) >= 100

and c.captured >= dateadd(‘day’, -180, current_date)

)

select

count(case when efw_created >= dateadd(‘day’, -60, current_date) then id else null end) as fraud_charge_count,

sum(case when efw_created >= dateadd(‘day’, -60, current_date) then amount else null end) as fraud_amount,

count(case when efw_created is null and captured between dateadd(‘day’, -120, current_date) and dateadd(‘day’, -60, current_date) then id else null end) as false_positive_charge_count,

count(case when efw_created is null and captured between dateadd(‘day’, -120, current_date) and dateadd(‘day’, -60, current_date) then amount else null end) as false_positive_amount

from base

Il backtesting sugli ultimi 60 giorni in base alla data di creazione del preavviso di frode individua la frode più recente, mentre il backtesting degli ultimi 60-120 giorni di vendite non fraudolente consente alla frode di consolidarsi in modo più completo.

Vettori di frode comuni

La maggior parte dei truffatori segue uno schema comune quando commette una frode. Innanzitutto, verificano i dati di pagamento rubati (ad esempio, le carte). Dopo averne verificato il funzionamento, usano queste credenziali per ricavarne un valore sotto forma di beni fisici per uso personale o per la rivendita (beni di lusso o strumenti elettronici), servizi per uso personale o per la rivendita (servizi di consegna di cibo a domicilio) oppure servizi e prodotti che consentono di commettere ulteriori frodi (ad esempio, servizi di hosting, servizi di spamming e così via).

Continua a leggere per saperne di più su alcuni dei vettori di frode più comuni e sui possibili modi di utilizzare le regole di Radar per contrastarli.

Testing

Il testing delle carte si verifica quando i truffatori utilizzano script o processi manuali per verificare se i numeri di carta rubati sono ancora attivi. In questa fase della frode, lo scopo non è quello di procurarsi un bene fisico o un servizio, ma di verificare che le carte siano attive. Questi addebiti riguardano generalmente transazioni di basso valore o autorizzazioni. Il testing è caratterizzato in genere da addebiti molto veloci in rapida successione. Gli attributi che possono essere utili sono quelli che rilevano la concentrazione e la velocità, ad esempio:

total_charges_per_customercard_count_for_emailcard_count_for_ip_addresstotal_charges_per_ip

I truffatori cercano in genere di aggirarli creando false email e utilizzando indirizzi email distinti. I truffatori più esperti mascherano gli indirizzi IP o usano addirittura più dispositivi per fornire dati univoci su ogni dispositivo. A questo punto, conoscere il comportamento legittimo e tipico del cliente è importante. Funzionalità come il dominio email e il paese dell'IP, tra le categorie più generali, possono aiutare a identificare le transazioni a più alto rischio. Molti truffatori utilizzano domini email popolari di provider di posta elettronica molto diffusi, come gmail.com. Potresti notare domini come gmail.comms o gomail.co, che cercano di mascherare l'identità dei truffatori. È anche possibile utilizzare il paese della carta e il paese dell'IP per segmentare i clienti e assicurarsi che le transazioni provengano da aree geografiche tipiche della tua base di utenti. In questo caso, potrebbe essere interessante rivedere o bloccare le transazioni originate al di fuori di queste aree.

Un'ultima funzionalità per contrastare il testing delle carte è utilizzare la verifica CAPTCHA.

In Stripe Checkout la richiesta di autenticazione CAPTCHA viene attivata automaticamente quando il machine learning di Stripe rileva un attacco di tipo testing delle carte. Per limitare il testing delle carte, Stripe utilizza una serie di controlli automatici e manuali, compresi i limitatori di frequenza, gli avvisi e le revisioni su base continuativa, oltre ad addestrare modelli di testing delle carte per rilevare automaticamente gli attacchi. Questi modelli attivano le richieste di autenticazione solo quando è in corso un attacco, quindi il CAPTCHA non viene quasi mai visualizzato da utenti reali, ma solo dai bot. Questo ha consentito alle attività che utilizzano Stripe Checkout di ridurre il testing delle carte di un ragguardevole 80%, con un impatto quasi inesistente sulla conversione.

L'aggiunta della verifica CAPTCHA gestita da Stripe per tutti gli utenti di Checkout ha ridotto il testing delle carte dell'80%, con un impatto inferiore a 2 punti base (0,02%) sui tassi di autorizzazione.

Tieni presente che puoi anche scrivere regole personalizzate di tipo "Bloccare in caso di rifiuto per più di tre volte da un determinato indirizzo IP" per ridurre gli attacchi di testing delle carte.

Estrazione di valore

Carte di credito rubate (comportamento novità)

In questo vettore di frode, l'attore fraudolento utilizza la carta rubata convalidata sul proprio dispositivo personale o su un dispositivo utilizzato per commettere frodi.

Questo vettore viene in genere violato attraverso attacchi di massa con script o su scala più ridotta attraverso frodi mirate. In ogni caso, utilizzando gli attributi delle regole che misurano la novità di un account su Stripe, ad esempio hours_since_email_first_seen_on_stripe, in combinazione con risk_score e altre funzionalità, è possibile tenere sotto controllo questi nuovi titolari di carta. Inoltre, limitazioni della velocità su IP, email e carte possono proteggere ulteriormente gli esercenti da attacchi su vasta scala in cui gli attori fraudolenti cercano di monetizzare le credenziali rubate il più velocemente possibile.

Carte di credito rubate (comportamento mascheramento)

In questo vettore di frode, l'attore fraudolento utilizza la carta rubata convalidata sul suo dispositivo personale o su un dispositivo utilizzato per commettere una frode oppure ha violato un account in abbonamento ottenendo l'accesso ai dati della carta di credito memorizzati nell'account.

L'attore fraudolento farà del suo meglio per mascherare la sua presenza:

Usando lo stesso nome delle precedenti transazioni effettuate

Usando lo stesso indirizzo di fatturazione delle precedenti transazioni effettuate

Usando una VPN per cercare di far credere di essere il titolare della carta. Può usare una VPN nella stessa città e talvolta anche nello stesso isolato

Cambiando solo un dettaglio minore, come l'indirizzo email o il numero di telefono

Modificando l'indirizzo di spedizione rispetto alle transazioni precedenti, nel caso di un bene fisico, con potenzialmente una grande distanza tra l'indirizzo di fatturazione e quello di spedizione. Questo è un segnale difficile da intercettare

Il comportamento di mascheramento descritto sopra rende difficile capire chi stia effettivamente effettuando la transazione, il titolare della carta oppure un attore malintenzionato che ha compromesso l'account. Questo spesso significa che questo tipo di frode passa inosservato più a lungo, sia per l'esercente che per il titolare originario della carta.

Anche in questo caso la strategia è la stessa: l'attore fraudolento cercherà di estrarre più valore possibile dalle credenziali rubate. Le regole che utilizzano funzionalità di limitazione della velocità, combinate con riskscore, errori di cvccheck o errori di zip_check, possono aiutare a proteggere da questo comportamento.

Vettori di frode trasversali ai metodi di pagamento

Quando le attività ampliano l'orizzonte delle carte per includere addebiti bancari, soluzioni di pagamento a rate come Klarna e altri metodi di pagamento locali, i soggetti fraudolenti adattano le proprie tattiche per sfruttare le caratteristiche e le vulnerabilità specifiche di ciascun tipo di pagamento. Comprendere questi schemi di frode in evoluzione è essenziale per strutturare una protezione realmente completa.

Cambio di metodo di pagamento

Gli attori fraudolenti passano sistematicamente da un metodo di pagamento all'altro per aggirare i controlli di velocità concepiti per i singoli tipi di pagamento. Possono esaurire i limiti della carta, poi passare ad ACH, quindi a Klarna, triplicando di fatto la capacità delle transazioni prima che i controlli di un singolo metodo di pagamento si attivino.

Attributi suggeriti per affrontare questo modello:

total_charges_per_email_dailytotal_charges_per_ip_address_hourlypayment_method_typeunito i controlli della velocità

Sfruttamento specifico per metodo di pagamento

Frode del doppio rimborso nei metodi di pagamento asincroni: con gli addebiti bancari e alcuni metodi di pagamento locali, i soggetti fraudolenti sfruttano il divario temporale tra il momento in cui ricevono la merce e quello in cui vengono elaborati i pagamenti. Richiedono contemporaneamente il rimborso sia alla propria banca (denunciando una transazione non autorizzata) sia all'esercente (denunciando insoddisfazione), sperando che entrambi elaborino la richiesta prima che una delle due parti rilevi la duplicazione della richiesta di rimborso.

Frode al primo pagamento con i servizi di pagamento a rate: gli attori fraudolenti prendono di mira i servizi di pagamento a rate effettuando acquisti, ricevendo i beni dopo la prima rata e poi abbandonando il piano di pagamento. Utilizzano spesso account compromessi o identità sintetiche, rendendo difficile per i fornitori di servizi di pagamento a rate riscuotere i versamenti rimanenti.

Arbitraggio normativo e politico

Metodi di pagamento che favoriscono le contestazioni: i soggetti fraudolenti analizzano quali metodi di pagamento offrono procedure di risoluzione delle contestazioni più favorevoli all'acquirente e prendono di mira proprio questi metodi per effettuare acquisti fraudolenti.

dispute_count_on_ip_all_timein combinazione con specifici valori ad alto rischio dipayment_method_typeis_disposable_emailin combinazione con metodi di pagamento che favoriscono la risoluzione delle controversie.- Modelli geografici in cui le normative in materia di contestazioni favoriscono gli acquirenti

Altre pratiche migliori

Di seguito sono riportate altre pratiche migliori per ottimizzare la scrittura delle regole in Radar.

|

Flusso di pagamento

|

|

|---|---|

|

Nel flusso di pagamento, includi un riferimento esplicito ai tuoi termini di servizio

|

Nel caso degli storni, fornisci una schermata dei termini di servizio come appare nel flusso di pagamento contrassegnata chiaramente e spiegane il significato. Questo migliorerà le tue probabilità di vittoria. |

|

Convalida CVS e codice postale

|

Consente all'emittente di convalidare il titolare della carta. Può aumentare la probabilità di vincere le contestazioni. |

|

Raccogli la maggior quantità di informazioni possibili sui clienti

|

La raccolta di questi dettagli aiuta gli emittenti a valutare il tuo caso per gli storni, migliorando le tue probabilità di vittoria, in quanto sono considerati parte della due diligence. |

|

Il gold standard include: CVC e codice postale, nome del cliente, indirizzo email, indirizzo di fatturazione completo, indirizzo IP, informazioni sul dispositivo, ecc.

|

L'implementazione di Stripe.js dà a Radar l'indirizzo IP, il dispositivo e i dati comportamentali per migliorare il rilevamento delle frodi. |

|

Interazioni con i clienti

|

|

|---|---|

|

Carte nell'elenco di blocco con storni nella categoria di attività "fraudolenta"

|

Se un cliente contesta un addebito come fraudolento, probabilmente anche gli addebiti futuri saranno contestati. |

|

Rimborsa i pagamenti sospetti / fraudolenti

|

Nel 70%/85% dei casi le transazioni TC40 diventano contestazioni e solo un rimborso completo può evitare una contestazione. |

|

Adotta una chiara Voce per gli estratti conto

|

Riduce il numero delle contestazioni non riconosciute. |

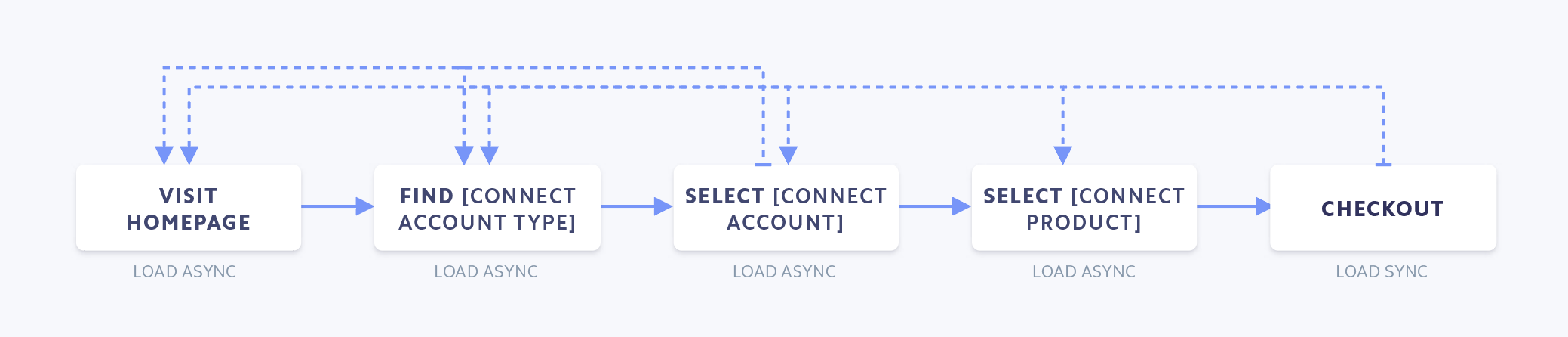

Importanza dell'utilizzo di Stripe.js

- Includi stripe.js nel percorso di pagamento completo per la migliore segnalazione di frodi

- Per ottenere il massimo da Radar senza compromettere il tempo di caricamento della pagina, carica stripe.js in modalità asincrona sulle pagine non per il pagamento

- Il modo più semplice è inserirlo dopo lo script dei tag di Google Analytics

- La dimensione del bundle stripe.js compresso è 29,6 KB (formato gzip)

- In futuro radar.js potrà essere incluso separatamente da stripe.js

- In futuro radar.js potrà essere incluso separatamente da stripe.js

Conclusione

Le regole possono essere uno strumento straordinariamente potente per personalizzare la tua protezione contro le frodi. Implementando una logica personalizzata, sulla base di alcune delle best practice descritte in questa guida, puoi creare in Radar una configurazione di prevenzione delle frodi specifica per le esigenze della tua attività.

Se vuoi saperne di più su Radar for Fraud Teams, leggi qui.

Se sei già un utente di Radar for Fraud Teams, consulta la Pagina delle regole nella tua Dashboard per iniziare a scrivere regole.

Altre note

Radar per le piattaforme

La tua piattaforma utilizza Stripe Connect? In questo caso, le eventuali regola create si applicano esclusivamente ai pagamenti effettuati sull'account della piattaforma (in termini Connect, si tratta di addebiti destinazione o per conto di)

a meno che tu non richieda di partecipare alla nostra anteprima di Radar per le piattaforme. I pagamenti effettuati direttamente sull'account Connected sono soggetti alle regole di tale account.

Radar per Terminal

Gli addebiti di Terminal non sono controllati da Radar. Questo significa che se usi Terminal, puoi scrivere regole basate sulla frequenza IP senza preoccuparti di bloccare i tuoi pagamenti di persona.