Les règles par défaut de Stripe utilisent l’apprentissage automatique pour prédire et bloquer un nombre substantiel de Paiements frauduleux. Pour les entreprises qui ont besoin de plus de contrôle sur les Paiements à vérifier, autoriser ou bloquer, les règles sont un outil puissant pour personnaliser votre protection contre la fraude.

Ce guide couvre divers sujets liés aux règles Radar, notamment plus de 100 règles Radar que vous pouvez utiliser et les meilleures pratiques en matière de tests rétroactifs, de rédaction de règles, etc.

Commençons.

L’importance de l’ordre et de la hiérarchie des règles

L’ordre dans lequel les règles sont répertoriées sur votre page Radar est important. Chaque paiement est évalué par rapport aux règles que vous avez créées et exécutées dans l’ordre suivant :

- Demander 3DS : Règles qui demandent une authentification 3D Secure lorsqu’elles sont utilisées avec l’API Payment Intents ou Checkout. Indépendamment des correspondances avec cette règle, les règles Autoriser, Bloquer et Examiner sont évaluées après.

- Autoriser : Règles qui permettent le traitement d’un paiement. Les règles d’autorisation doivent être mises en place avec prudence, car elles prévalent sur toutes les autres règles, à l’exception des règles 3DS, et doivent être utilisées avec la plus grande prudence. Seuls les commerçants ayant traité plus de 100 000 $ peuvent rédiger des règles d’autorisation.

- Bloquer : Règles qui bloquent un paiement et le rejettent. Si un paiement est rejeté, il n’est soumis à aucune règle de vérification.

- Vérifier : Ces paiements sont toujours traités et facturés au client, mais ils sont signalés afin que vous puissiez les vérifier à nouveau si vous le souhaitez.

Pour illustrer cela, prenons l’exemple des règles suivantes. Tous les paiements inférieurs à 10 $ seraient traités. En effet, la première règle autorise le paiement, donc aucune autre règle n’est évaluée. Dans le même ordre d’idées, selon ces règles, un paiement de 1 500 dollars effectué aux États-Unis avec un niveau de risque normal serait également autorisé, malgré la règle bloquant les paiements supérieurs à 1 000 dollars. En effet, la deuxième règle de la liste autorise les paiements effectués aux États-Unis avec un niveau de risque normal. Une fois qu’une règle particulière est déclenchée, aucune autre règle n’est évaluée.

Autoriser les paiements inférieurs à

10 $Autoriser les paiements aux États-Unis présentant un niveau de risque

normalBloquer les paiements présentant un niveau de risque

élevéBloquer les paiements

supérieurs à 1 000 $Vérifier les paiements effectués avec une carte émise

hors des États-Unis

Aide-mémoire sur le langage des règles

Les règles sont similaires à celles du langage SQL et vous pouvez utiliser différents opérateurs en fonction du type de données que vous utilisez pour créer votre règle. Voici un aide-mémoire.

|

Opérateur

|

Chaîne

|

Métadonnées

|

Pays

|

Numérique

|

Description

|

Exemple

|

|---|---|---|---|---|---|---|

|

=

|

Égal à |

|

||||

|

!=

|

Différent de |

|

||||

|

<

|

Inférieur à |

|

||||

|

>

|

Supérieur à |

|

||||

|

<=

|

Inférieur ou égal à |

|

||||

|

>=

|

Supérieur ou égal à |

|

||||

|

IN

|

Est dans le groupe |

|

||||

|

INCLUDES

|

Contient la chaîne |

|

||||

|

LIKE

|

Correspond au modèle fourni |

|

Si vous souhaitez vérifier explicitement l’existence d’un attribut ou d’un attribut de métadonnées, n’utilisez pas l’opérateur !=, mais utilisez la fonction is_missing. Fournissez à cette fonction l’attribut ou la clé de métadonnées qui peut être manquante. Par exemple, vous pouvez écrire une règle pour faire correspondre tous les paiements pour lesquels vous n’avez pas accès à l’adresse de courriel d’un client :

Vérifier si is_missing(:email_domain:)

Ou vous pouvez écrire une règle pour faire correspondre tous les paiements pour lesquels l’adresse de courriel d’un client n’est PAS manquante :

Vérifier si !(is_missing(:email_domain:))

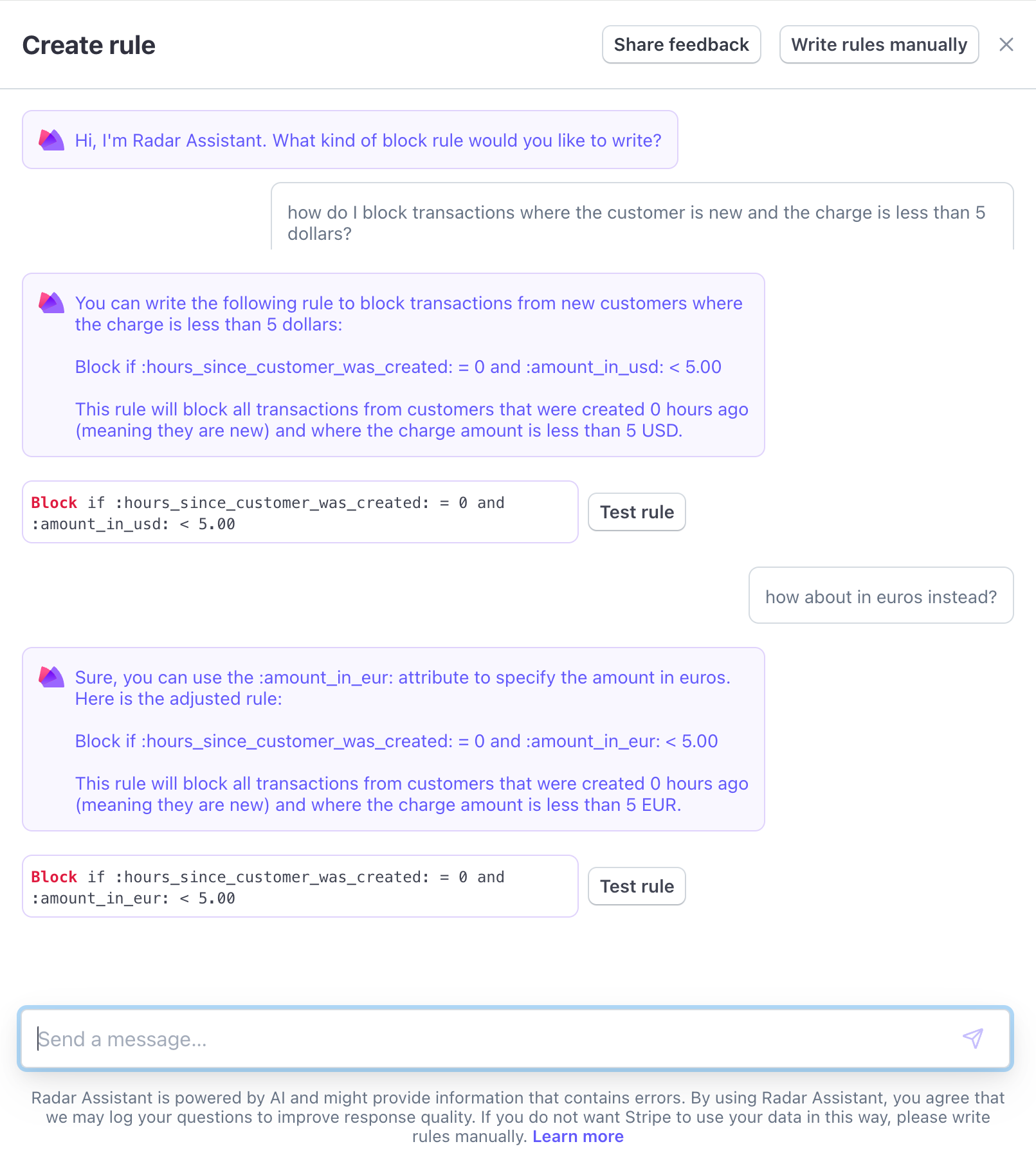

Rédiger des règles en langage naturel

Si vous souhaitez rédiger des règles plus facilement ou si vous ne savez pas quels attributs utiliser pour traiter un scénario de fraude spécifique, l’assistant Radar alimenté par l’IA traduira vos invites en langage naturel en règles dans la syntaxe de Radar. Vous pouvez également tester la règle directement à partir de l’assistant Radar, afin de voir comment elle aurait fonctionné par le passé avant de la mettre en place.

Rédaction de règles sur l’ensemble des modes de paiement

Radar prend en charge les cartes et les prélèvements bancaires ACH et SEPA, ainsi que désormais, certains autres modes de paiement en version bêta. Consultez notre documentation pour en savoir plus et accédez à Radar pour des modes de paiement supplémentaires.

Les attributs :risk-score: et :risk-level: fonctionnent exclusivement avec les transactions par carte, ACH et SEPA. Nous soutenons également d'autres attributs de règles de transaction qui s'appliquent à tout mode de paiement.

Si vous avez été ajouté à la version bêta, vous pouvez effectuer des tests rétroactifs et créer des règles Radar qui s'appliquent aux paiements suivant un mode de paiement spécifique en utilisant l'attribut :payment_method_type:. Si vous n'utilisez pas :payment_method_type:, votre règle s'appliquera à tous les modes de paiement pris en charge tant que vous n'utilisez pas d'attribut spécifique au mode de paiement (tel que :carte_count_for_ip_address_daily:, par exemple).

Règles de Radar les plus utilisées

Voici une liste non exhaustive des règles Radar les plus utilisées en fonction de différents objectifs.

Règles à empêcher le test (frauduleux) de cartes ou l’encaissement de cartes

|

|

Cette règle aide à lutter contre les tests frauduleux de cartes. Si une adresse IP est autorisée plus d’une fois sur votre compte, les paiements seront bloqués. |

|---|---|

|

|

Pour une prévention renforcée contre les tests frauduleux de cartes, utilisez cette règle conjointement avec |

|

|

Cette règle aide à lutter contre les fraudes à la carte bancaire. Si un numéro de carte est autorisé plus d’une fois au cours de la dernière heure sur votre compte, les paiements seront bloqués. |

|

|

Pour une prévention renforcée contre les fraudes à la carte bancaire, utilisez cette règle conjointement avec |

|

|

Pour utiliser cette règle, veillez à recueillir les codes postaux dans votre formulaire de paiement. Si le code postal fourni ne correspond pas à celui dont dispose l’émetteur de la carte, les paiements seront bloqués. |

|

|

Pour utiliser cette règle, veillez à recueillir les CVC dans votre formulaire de paiement. Si le CVC (ou CVV) fourni ne correspond pas à celui dont dispose l’émetteur de la carte, les paiements seront bloqués. |

Règles permettant de prévenir la fraude avec des UGS connues pour être à risque

Cette règle exige des métadonnées ou la transmission d’informations sur les UGS comme description des frais. Ces paiements sont toujours traités et facturés au client, mais ils sont signalés afin que vous puissiez les vérifier.

|

|

Supposons que vous gérez une épicerie et que vous nous envoyez des métadonnées avec la catégorie d’unité de gestion des stocks. Vous avez remarqué que les commandes comprenant des articles correspondant à la catégorie d’unité de gestion des stocks 'personal hygiene' ou 'baby formula' sont associées à des risques plus élevés. Cette règle enverra les commandes comportant ces articles dans la liste de vérification manuelle de votre Dashboard Stripe afin que vous puissiez les contrôler. Veuillez noter que les paiements seront traités et que les clients seront débités, sauf si vous annulez la commande manuellement. |

|---|---|

|

|

Supposons que vous vendez deux produits ('Trial class' et '10 class package') et que vous envoyez à Stripe le nom du produit dans la description du paiement. Cette règle enverra les commandes dont la description correspond exactement à 'Trial class' dans la liste de vérification manuelle de votre Dashboard Stripe afin que vous puissiez les contrôler. Veuillez noter que les paiements seront traités et que les clients seront débités, sauf si vous annulez la commande manuellement. |

Règles qui permettent de prévenir la fraude sur l’ensemble de vos modes de paiement

|

|

Cela permet d’attraper les fraudeurs qui compromettent les comptes et teste rapidement plusieurs adresses de courriel sur différents modes de paiement. |

|

|

Signale les transactions SEPA avec des pays de livraison/facturation et une expédition expresse incohérents, afin de cibler les fraudeurs qui exploitent des délais de règlement plus longs pour recevoir les marchandises avant détection des échecs de paiement. Notez que vous devrez transmettre les métadonnées indiquant le délai de livraison. |

|

|

Étant donné que certains modes de paiement locaux disposent de processus de litiges qui favorisent les clients, cette règle bloque les adresses IP des personnes avec un historique de contestation récent, lorsqu'elles tentent d'utiliser ces modes de paiement à risque plus élevé. |

|

|

Empêche les achats d'appareils électroniques de grande valeur grâce aux méthodes « achetez maintenant, payez plus tard », qui sont couramment ciblées par des fraudeurs qui reçoivent les marchandises après le premier versement, sans effectuer de paiements. Notez que vous devrez transmettre des métadonnées pour indiquer la catégorie de produit. |

Analysez vos fraudes pour orienter la création de règles

Vérifications des fraudes

Pour établir les règles les plus efficaces, vous devez bien comprendre les activités frauduleuses sur votre compte. Il est important de caractériser les différents types de vecteurs de fraude présents. Voici quelques questions à vous poser :

Des comptes sont-ils créés et utilisent-ils immédiatement de nouveaux courriels et noms de titulaires de carte pour effectuer des achats frauduleux?

Des fraudeurs accèdent-ils à des comptes anciens et effectuent-ils des achats d’un montant anormalement élevé?

La fraude touche-t-elle davantage certains réseaux de cartes ou les types de cartes de certains pays?

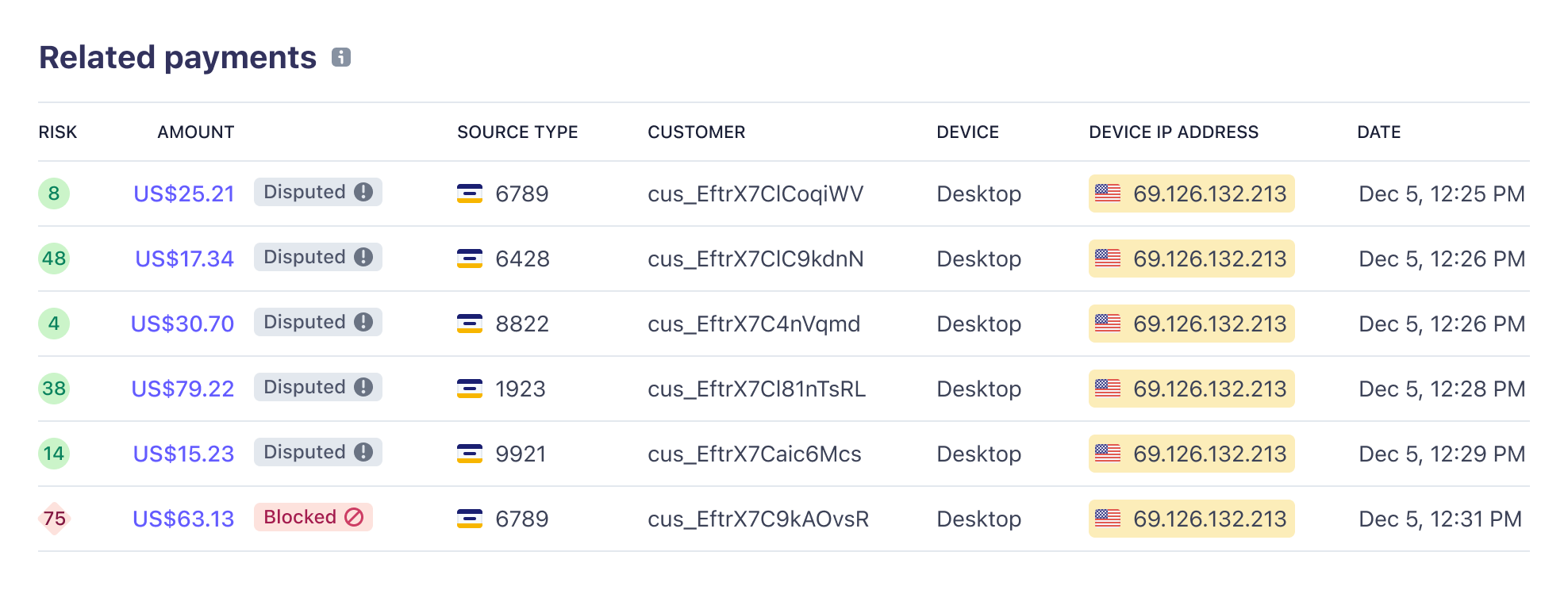

Certaines fraudes sont-elles à haute vélocité, c’est-à-dire émanant de plusieurs tentatives effectuées à partir du même mode de paiement, de la même adresse courriel ou de la même adresse IP sur une courte période?

En examinant la fraude à haute vitesse qui apparaît dans la capture d’écran ci-dessus, les règles utilisant authorized_charges_per_card_number_hourly ou authorized_charges_per_ip_address_hourly pourraient potentiellement remédier à ce vecteur de fraude.

Mieux comprendre les facteurs de fraude

Les informations sur la fraude vous aident à identifier et à traiter rapidement les causes de la fraude sans avoir à analyser manuellement les données transactionnelles. L’onglet Informations du Dashboard affiche les principaux attributs associés aux transactions frauduleuses. À partir de là, vous pouvez ajouter une règle pour traiter cet attribut directement depuis l’onglet Informations.

Trois types d’attributs pour créer des règles

Type 1

Attributs de post-autorisation : Ceux-ci sont accessibles à tous. Lorsque vous utilisez ces attributs, vous devez ajouter des deux-points avant et après les attributs de post-autorisation, comme :cvc_check:.

|

Attributs

|

Description

|

|---|---|

|

|

Une vérification effectuée par l’émetteur de la carte pour comparer la première ligne de l’adresse de facturation fournie (généralement un numéro et un nom de rue) avec les informations dont il dispose sur le titulaire de la carte. |

|

|

Une vérification effectuée par l’émetteur de la carte pour comparer le code postal fourni avec les informations dont il dispose sur le titulaire de la carte. |

|

|

Une vérification effectuée par l’émetteur de la carte pour comparer le CVC (ou CVV) fourni avec les informations dont il dispose sur le titulaire de la carte. |

|

Valeurs possibles

|

Description

|

|---|---|

|

|

Les données fournies sont correctes. |

|

|

Les données fournies sont incorrectes. |

|

|

L’émetteur de la carte du client ne vérifiera pas les données fournies. Les émetteurs de cartes ou les pays ne prennent pas tous en charge la vérification de l’adresse. |

|

|

Les données ont été fournies, mais n’ont pas encore été vérifiées. L’émetteur de la carte du client vérifiera à terme les données fournies. |

|

|

Les données n’ont pas été fournies à Stripe. |

| Les valeurs tiennent compte des majuscules et minuscules. |

Voici un exemple d’utilisation des attributs post-autorisation :

Bloquer si :address_line1_check : != ’pass’Avec cette règle en place, tout paiement sera bloqué s’il ne passe pas spécifiquement le contrôle effectué par l’émetteur de la carte pour vérifier que la première ligne de l’adresse de facturation fournie correspond aux informations dont il dispose dans ses dossiers pour le titulaire de la carte. Cela signifie que si cette vérification est « indisponible », si ces données n’ont pas été vérifiées par l’émetteur ou si elles n’ont pas été fournies (‘not_provided’) par l’émetteur, le paiement sera bloqué.

Type 2

Attributs standard : Ils sont accessibles à tous. Vous devez utiliser des deux-points avant et après les attributs standard, comme :card_bin:. Nous avons divisé nos attributs standard en quatre catégories :

- Attributs basés sur la fréquence — utiles pour empêcher les tests (frauduleux) de cartes ou l’encaissement des cartes

- Attributs basés sur les informations de la carte

- Attributs basés sur les informations de paiement

- Attributs basés sur les informations du client

Certains attributs requièrent des valeurs sous forme de chaînes de caractères, tandis que d’autres requièrent des valeurs sous forme de nombres. Nous avons fourni un exemple pour chaque attribut afin de clarifier ce point. Si l’attribut nécessite une chaîne de caractères comme :card_bin:, vous verrez dans l’exemple que le nombre se trouve entre ‘ ’. Par exemple, :card_bin: = ‘424242’, bien qu’il nécessite un nombre, il n’aura pas le ‘ ’ comme :amount_in_usd: > 250.

Attributs basés sur la fréquence

Il existe quatre types d’attributs basés sur la fréquence qui sont particulièrement utiles pour prévenir la fraude par carte volée, les tests (frauduleux) de cartes et l’encaissement de carte.

- Autorisation : sur la base des autorisations accordées par l’émetteur

- Frais : en fonction des frais

- Refus de paiement : basé sur les refus de paiement de l’émetteur

- Blocage : basé sur les blocages effectués par l’apprentissage automatique de Radar.

Il existe également des attributs basés sur le résultat des transactions, notamment les autorisations (basées sur les autorisations accordées par l’émetteur), les transactions (basées sur les tentatives de transaction), les refus (basés sur les refus de l’émetteur), les litiges (transactions antérieures contestées comme frauduleuses) et les blocages (basés sur les blocages effectués par l’apprentissage automatique de Radar). Les résultats sont combinés avec les coordonnées du client (courriel, adresse IP, nom ou identifiant client) pour former un attribut.

De plus, vous pouvez associer la fréquence d’un détail client (courriel, nom) à la carte ou à l’adresse IP utilisée lors d’une transaction. En d’autres termes, il existe deux types de règles de fréquence :

- Basé sur le résultat de la facturation (par exemple, authorized_charges_per_email_hourly, blocked_charges_per_email_hourly) où le résultat correspond à une autorisation réussie, une tentative de facturation, un refus, un litige ou un blocage

- Basé sur les liens entre les informations du client et une carte ou une adresse IP (par exemple, nom_nombre_pour_carte_hebdomadaire, email_nombre_pour_ip_horaire)

Les règles de fréquence excluent le paiement que vous traitez actuellement. Par exemple, authorized_charges_per_email_hourly représente le nombre de tentatives de paiement réussies à partir d’un courriel au cours de l’heure précédente. Ainsi, pour la première tentative de facturation dans une heure donnée pour un courriel, authorized_charges_per_email_hourly a une valeur de 0. Si la première tentative réussit, la deuxième tentative de facturation dans la même heure à partir de ce courriel a une valeur de 1, et ainsi de suite.

|

Attribut

|

Description

|

|---|---|

|

|

Le nombre de paiements autorisés effectués avec cette carte sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés effectués avec cette carte sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés effectués avec cette carte sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés effectués avec cette carte sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés associés à cette adresse de courriel sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés associés à cette adresse de courriel sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés associés à cette adresse de courriel sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés associés à cette adresse de courriel sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés provenant de cette adresse IP sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés provenant de cette adresse IP sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés provenant de cette adresse IP sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de paiements autorisés provenant de cette adresse IP sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de fois où un client a été autorisé sur votre compte dans les dernières 24 heures. (Le nombre ne comprend pas le paiement en cours de traitement). |

|

|

Le nombre d’autorisations associées à un client sur votre compte au cours de la dernière heure. (Cette valeur n’inclut pas le paiement en cours d’évaluation.) |

|

|

Le nombre de fois qu’un numéro de carte a été bloqué par les modèles d’apprentissage automatique de Stripe sur votre compte au cours des dernières 24 heures. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’un numéro de carte a été bloqué par les modèles d’apprentissage automatique de Stripe sur votre compte au cours de la dernière heure. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’un client a été bloqué par les modèles d’apprentissage automatique de Stripe sur votre compte au cours des dernières 24 heures. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’un client a été bloqué par les modèles d’apprentissage automatique de Stripe sur votre compte au cours de la dernière heure. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’une adresse IP a été bloquée par les modèles d’apprentissage automatique de Stripe sur votre compte au cours des dernières 24 heures. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’une adresse IP a été bloquée par les modèles d’apprentissage automatique de Stripe sur votre compte au cours de la dernière heure. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de tentatives de paiement associées à une carte sur votre compte au cours des dernières 24 heures. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de tentatives de paiement associées à une carte sur votre compte au cours de la dernière heure. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de tentatives de paiement effectuées par un client sur votre compte au cours des dernières 24 heures. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de tentatives de paiement effectuées par un client sur votre compte au cours de la dernière heure. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de tentatives de paiement provenant d’une adresse IP sur votre compte au cours des dernières 24 heures. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de tentatives de paiement provenant d’une adresse IP sur votre compte au cours de la dernière heure. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’un numéro de carte a été refusé par l’émetteur de la carte sur votre compte au cours des dernières 24 heures. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’un numéro de carte a été refusé par l’émetteur de la carte sur votre compte au cours de la dernière heure. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’un client a été refusé par l’émetteur de la carte sur votre compte au cours des dernières 24 heures. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’un client a été refusé par l’émetteur de la carte pour votre compte au cours de la dernière heure. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’une adresse IP a été refusée par l’émetteur de la carte sur votre compte au cours des dernières 24 heures. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de fois qu’une adresse IP a été refusée par l’émetteur de la carte sur votre compte au cours de la dernière heure. Cette valeur n’inclut pas le paiement en cours d’évaluation (p. ex. 4). |

|

|

Le nombre de refus de paiement associés à cette adresse de courriel sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de refus de paiement associés à cette adresse de courriel sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de refus de paiement associés à cette adresse de courriel sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de refus de paiement associés à cette adresse de courriel sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de litiges pour fraude associés à des paiements provenant de cette adresse IP sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de litiges pour fraude associés à des paiements provenant de cette adresse IP sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de litiges pour fraude associés à des paiements provenant de cette adresse IP sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de litiges pour fraude associés à des paiements provenant de cette adresse IP sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

|

|

Le nombre d’adresses de courriel associées à cette carte pour des transactions sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre d’adresses de courriel associées à cette carte pour des transactions sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre d’adresses de courriel associées à cette carte pour des transactions sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre d’adresses de courriel associées à cette carte pour des transactions sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

|

|

Le nombre d’adresses de courriel associées à cette adresse IP pour des transactions sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre d’adresses de courriel associées à cette adresse IP pour des transactions sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre d’adresses de courriel associées à cette adresse IP pour des transactions sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre d’adresses de courriel associées à cette adresse IP pour des transactions sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de noms associés à cette carte pour des transactions sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de noms associés à cette carte pour des transactions sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de noms associés à cette carte pour des transactions sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre de noms associés à cette carte pour des transactions sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements effectués avec cette carte sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements effectués avec cette carte sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements effectués avec cette carte sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements effectués avec cette carte sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements associés à cette adresse de courriel sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements associés à cette adresse de courriel sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements associés à cette adresse de courriel sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements associés à cette adresse de courriel sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements provenant de cette adresse IP sur votre compte. Prend en compte les paiements à partir de 2020. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements provenant de cette adresse IP sur votre compte au cours de la semaine précédente. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements provenant de cette adresse IP sur votre compte au cours du jour précédent. (Remarque : ne peut dépasser 25) |

|

|

Le nombre total de paiements provenant de cette adresse IP sur votre compte au cours de la dernière heure. (Remarque : ne peut dépasser 25) |

Attributs basés sur les informations de la carte

|

Attribut

|

Description

|

|---|---|

|

|

Le numéro d’identification bancaire (BIN) de la carte utilisée pour effectuer le paiement. Il s’agit des six premiers chiffres du numéro de la carte (p. ex., '424242'). |

|

|

La marque de la carte utilisée pour effectuer le paiement. Les valeurs prises en charge sont :'amex' (American Express), 'visa' (Visa), 'mc' (Mastercard), 'dscvr' (Discover), 'diners' (Diners Club), 'interac' (Interac), 'jcb' (JCB) et 'cup' (UnionPay). |

|

|

Code à deux lettres du pays d’émission de la carte (p. ex., 'US'). Vous trouverez la liste des codes de pays sur cette page. Pour indiquer plusieurs pays, utilisez l’opérateur IN : |

|

|

Empreinte d’identification de la carte utilisée pour effectuer le paiement. Chaque carte dispose d’une empreinte d’identification unique. Pour trouver cette information, accédez à Paiements et examinez la section Mode de paiement d’un paiement (p. ex., 'VfE3rx3VlaQhS8Lp'). Veillez à respecter les majuscules et minuscules. |

|

|

S’il s’agit d’une carte prépayée, de débit ou de crédit. Les valeurs prises en charge sont : 'credit', 'debit', 'prepaid', 'unknown'. |

|

|

Le niveau de prise en charge de 3D Secure pour la carte ayant servi au paiement. Les valeurs prises en charge sont :'required', 'recommended', 'optional' et 'not_supported'. |

Attributs basés sur les informations de paiement

|

Attribut |

Description |

|---|---|

|

|

Le montant du paiement, converti dans la devise exprimée au format xyz (p. ex., |

|

|

Le mode de paiement utilisé pour le paiement. Les valeurs prises en charge sont actuellement : |

|

|

Le montant total (en USD) des transactions tentées avec la carte liée à votre compte. Prend en considération les paiements à partir de 2020. |

|

|

Le montant moyen (en USD) des transactions autorisées et effectuées avec la carte sur votre compte. Prend en considération les paiements à partir de 2020. |

|

|

Le niveau de risque d’un paiement donné, déterminé par Stripe. Les valeurs prises en charge sont : |

|

|

L’indice de risque d’un paiement donné, déterminé par Stripe (p. ex. > 50). Les valeurs se situent entre 0 (le moins risqué) et 100 (le plus risqué). Un indice de risque supérieur ou égal à 65 correspond à un indice de risque élevé, tandis qu’un indice de risque supérieur ou égal à 75 correspond à un niveau de risque maximum. |

|

|

La description fournie avec le paiement (p. ex. |

|

|

Indique s’il s’agit d’un paiement récurrent, par exemple, dans le cas d’abonnements. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Indique quand un paiement Stripe Billing n’est pas déclenché par une action directe de l’utilisateur ou que l’indicateur |

|

|

Le type de portefeuille numérique utilisé pour stocker les informations de paiement. Les valeurs prises en charge sont : |

|

|

Pour les utilisateurs de Connect qui créent des paiements indirects, le compte de destination au nom duquel le débité est effectué (p. ex., |

|

|

Indique si le paiement est traité par Checkout. Cet attribut s’applique uniquement aux paiements traités par la nouvelle version de Checkout et ne capture pas les paiements traités sous l’ancienne version de Checkout. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Indique si le paiement fait suite à une vérification 3D Secure avec authentification réussie. L’authentification peut être basée sur le risque ou sur un défi. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Indique si le paiement utilise une source 3D Secure. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Vrai si la responsabilité de la fraude a été transférée pour ce paiement. (Il s'agit d'une valeur booléenne; vous pouvez donc soit utiliser |

|

|

Le nombre de secondes écoulées depuis que la carte utilisée pour le paiement est apparue pour la première fois sur votre compte. Prend en considération les paiements à partir de 2020. |

|

|

Le nombre de secondes écoulées depuis la première autorisation réussie sur la carte associée au paiement sur votre compte. Prend en considération les paiements à partir de 2020. |

|

|

Le montant total (en USD) des transactions provenant de cette carte qui ont échoué (qui ont été bloquées ou avec refus de paiement) sur votre compte. Prend en considération les paiements à partir de 2020. |

|

|

Le montant total (en USD) des transactions autorisées sur la carte liée à votre compte. Prend en considération les paiements à partir de 2020. |

|

Attribut

|

Description

|

|---|---|

|

|

Le montant du paiement, converti dans la devise exprimée au format xyz (p. ex., |

|

|

Le montant moyen (en USD) des tentatives de transaction provenant de la carte sur votre compte. Prend en compte les paiements à partir de 2020. |

|

|

Le montant moyen (en USD) des transactions autorisées effectuées avec la carte sur votre compte. Prend en compte les paiements à partir de 2020. |

|

|

Le niveau de risque d’un paiement donné, déterminé par Stripe. Les valeurs prises en charge sont : ‘normal’, ‘elevated’, ‘highest’ et ‘not_assessed’. |

|

|

L’indice de risque d’un paiement donné, déterminé par Stripe (p. ex. > 50). Les valeurs se situent entre 0 (le moins risqué) et 100 (le plus risqué). Un indice de risque supérieur ou égal à 65 correspond à un indice de risque ‘elevated’, tandis qu’un indice de risque supérieur ou égal à 75 correspond à un niveau de risque ‘highest’. |

|

|

La description fournie avec le paiement (p. ex. ‘Class trial’). |

|

|

Indique s’il s’agit d’un paiement récurrent, par exemple dans le cas d’abonnements. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Indique quand un paiement Stripe Billing n’est pas déclenché par une action directe de l’utilisateur ou que l’indicateur |

|

|

Le type de portefeuille numérique utilisé pour stocker les informations de paiement. Les valeurs prises en charge sont : ‘android_pay’, ‘amex_express_checkout’, ‘apple_pay’, ‘masterpass’, ‘samsung_pay’, ‘unknown’, ’visa_checkout’, ‘none’. |

|

|

Pour les utilisateurs de Connect qui créent des paiements indirects, le compte de destination au nom duquel le paiement est effectué (p. ex., ‘acct_19KCB9AlaaEw6AgR’). Veillez à respecter les majuscules et minuscules. |

|

|

Indique si le paiement est traité par Checkout. Cet attribut s’applique uniquement aux paiements traités par la nouvelle version de Checkout et ne capture pas les paiements traités sous l’ancienne version de Checkout. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Indique si le paiement fait suite à une vérification 3D Secure avec authentification effectuée. L’authentification peut être basée sur le risque ou sur un défi. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Indique si le paiement utilise une source 3D Secure. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Vrai si la responsabilité en cas de fraude a été transférée pour ce paiement. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Le nombre de secondes écoulées depuis que la carte utilisée pour le paiement est apparue pour la première fois sur votre compte. Prend en compte les paiements à partir de 2020. |

|

|

Le nombre de secondes écoulées depuis la première authentification réussie de la carte associée au paiement sur votre compte. Prend en compte les paiements à partir de 2020. |

|

|

Le montant total (en USD) des transactions provenant de cette carte qui ont échoué (qui ont été bloquées ou refusées) sur votre compte. Prend en compte les paiements à partir de 2020. |

|

|

Le montant total (en USD) des transactions autorisées effectuées avec la carte sur votre compte. Prend en compte les paiements à partir de 2020. |

Attributs basés sur les informations du client

|

Attribut

|

Description

|

|---|---|

|

|

Code à deux lettres correspondant au pays de l’adresse IP d’où provient le paiement (p. ex., 'GB'). Vous trouverez la liste des codes de pays sur cette page. Pour indiquer plusieurs pays, utilisez l’opérateur IN : |

|

|

Indique l’adresse IP d’où provient le paiement (p. ex., '192.168.0.1' pour une seule adresse IP ou |

|

|

Indique si l’adresse IP d’où provient le paiement est un nœud de sortie mandataire ou Tor connu. Ces informations sont mises à jour quotidiennement. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Indique si l’adresse IP d’où provient le paiement a déjà été utilisée pour une connexion à votre compte Stripe. Cet attribut peut être utilisé pour signifier qu’il s’agit de votre adresse IP. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

L’adresse de courriel fournie avec le paiement (p. ex., 'user@example.com'). |

|

|

Le domaine de l’adresse de courriel fournie avec le paiement (p. ex., 'example.com'). |

|

|

Indique si l’adresse de courriel fournie avec le paiement provient d’un fournisseur d’adresses de courriel à usage unique connu. Pour fournir cet attribut, Stripe conserve une liste de domaines correspondant à des adresses de courriel à usage unique. (Il s’agit d’une valeur booléenne; vous devez donc utiliser |

|

|

Adresse de facturation complète du titulaire de la carte (p. ex., '510 Townsend, San Francisco, CA 94110'). |

|

|

Première ligne de l’adresse de facturation du titulaire de la carte (généralement un numéro et un nom de rue (p. ex., '510 Townsend'). |

|

|

Deuxième ligne de l’adresse de facturation du titulaire de la carte (généralement un numéro d’appartement, p. ex., 'Apt 5b'). |

|

|

Le code postal de l’adresse de facturation du titulaire de la carte fournie (p. ex., '94110'). |

|

|

La ville de l’adresse de facturation du titulaire de la carte fournie (p. ex., 'San Francisco'). |

|

|

L’État de l’adresse de facturation du titulaire de la carte fournie (p. ex., 'CA'). |

|

|

Le code à deux lettres correspondant au pays de l’adresse de facturation du titulaire de la carte (p. ex., 'US'). Vous trouverez la liste des codes de pays sur cette page. Pour indiquer plusieurs pays, utilisez l’opérateur IN : |

|

|

Le nombre de secondes écoulées depuis que l’adresse de courriel fournie avec le paiement est apparue pour la première fois sur votre compte. Prend en compte les paiements à partir de 2020. |

|

|

Le nombre de secondes écoulées depuis que l’adresse de courriel fournie avec le paiement est apparue pour la première fois sur Stripe. Prend en compte les paiements à partir de 2020. |

|

|

L’adresse de livraison complète fournie (p. ex., '510 Townsend, San Francisco, CA 94110'). |

|

|

La première ligne de l’adresse de livraison fournie (généralement un numéro et un nom de rue, p. ex., '510 Townsend'). |

|

|

La deuxième ligne de l’adresse de livraison fournie (généralement un numéro d’appartement, p. ex., 'Apt 5b'). |

|

|

Le code postal de l’adresse de livraison fournie (p. ex., '94110'). |

|

|

La ville de l’adresse de livraison fournie (p. ex., 'San Francisco'). |

|

|

L’État de l’adresse de livraison fournie (p. ex., 'CA'). |

|

|

Le code à deux lettres correspondant au pays de l’adresse de facturation fournie (p. ex., 'US'). Vous trouverez la liste des codes de pays sur cette page. Pour indiquer plusieurs pays, utilisez l’opérateur IN : |

Voici un exemple d’utilisation des attributs standard :

Bloquer si :card_country: IN (’CA’, ’DE’, ’AE’)

Avec cette règle en vigueur, tout paiement effectué avec une carte émise au Canada, en Allemagne ou aux Émirats arabes unis sera bloqué.

Type 3

Attributs de métadonnées : ces attributs dépendront des métadonnées que vous envoyez à Stripe. Avec ces attributs, vous devez utiliser deux deux-points avant et après les attributs standard, comme ::Customer Age::. Les attributs de métadonnées peuvent fonctionner sous forme de chaînes de caractères ou de nombres. Lorsqu’ils sont utilisés sous forme de chaînes de caractères, les attributs de métadonnées sont sensibles à la casse.

Les métadonnées peuvent être utilisées pour créer des règles très puissantes, comme placer les frais en vérification manuelle en fonction de l’UGS achetée ou réduire les frictions pour les clients fidèles. Pour savoir comment transmettre davantage de métadonnées, consultez ce guide.

Les attributs de métadonnées sont écrits en suivant cette structure :

::[metadata attribute name]:: [operator] [metadata_value]

Supposons que nous ayons des paiements avec les données clé-valeur suivantes sauvegardées dans le champ de métadonnées :

|

Nom des métadonnées

|

Valeur des métadonnées

|

|---|---|

|

Customer age

|

22 |

|

Item ID

|

5A381D |

|

Category ID

|

groceries |

Une règle peut être rédigée pour placer les paiements qui répondent aux critères suivants dans la vérification.

Vérifier si ::Âge du client :: < 30

Vous pouvez aussi écrire des règles à l’aide des attributs des métadonnées et d’autres attributs pris en charge et mentionnés dans ce document. Par exemple, vous pouvez écrire une règle qui place un paiement en vérification uniquement si l’ID de poste correspond à 5A381D et si le montant du paiement dépasse 1 000 USD.

Vérifier si ::Item ID:: = ’5A381D’ and :amount_in_usd: > 1000

Les attributs de métadonnées prennent également en charge l’opérateur IN pour effectuer des correspondances avec plusieurs valeurs. Par exemple, vous pouvez écrire une règle qui place un paiement en attente de vérification si l’ID de catégorie est « épicerie », « électronique » ou « vêtements ».

Vérifier si ::Category ID:: IN (’groceries’, ’electronics’, ’clothing’)

L’opérateur INCLUDES peut être utilisé avec des règles pour les attributs de métadonnées et d’autres attributs de chaîne afin de faire correspondre des sous-chaînes. Par exemple, vous pouvez écrire une règle qui place un paiement en attente de vérification si l’ID de poste comprend la chaîne A381. Cela correspond à « A381 », « 5A381D », « A381D », « 5A381 », etc.

Vérifier si ::Item ID:: INCLUDES ’A381’

Les métadonnées sont également accessibles sur les objets client et destination (si ceux-ci sont utilisés pour un paiement donné). Ces attributs sont écrits dans la structure suivante :

::[customer|destination]:[metadata attribute name]::[operator][metadata_value]:

Supposez que vous ayez un client avec les métadonnées suivantes :

|

Nom des métadonnées

|

Valeur des métadonnées

|

|---|---|

|

Trusted

|

true |

Vous pourriez écrire une règle qui autorise les paiements si le champ des métadonnées Trusted du client est true.

Autoriser si ::customer:Trusted:: = ’true’

Ou bien si vous aviez une destination avec les métadonnées suivantes :

|

Nom des métadonnées

|

Valeur des métadonnées

|

|---|---|

|

Category

|

new |

Vous pourriez écrire une règle qui positionne un paiement en vérification si le champ des métadonnées Category de la destination est new.

Vérifier si ::destination:Category:: = ’new’

Utilisation des listes enregistrées dans vos règles (par exemple, listes d’autorisation, listes de blocage)

Vous pouvez référencer un groupe de valeurs dans vos règles à travers des listes que vous avez précédemment créées (par exemple, listes d'autorisation ou listes de blocage). Si vous essayez de bloquer une liste de courriels, vous devez créer une liste de blocage au lieu de créer plusieurs règles pour chacun des courriels que vous souhaitez bloquer. Cela vous permettra également de bloquer les valeurs d'une liste pour tous les modes de paiement. Par exemple, si vous ajoutez une adresse courriel à une liste après une utilisation à l’aide d’une carte, une transaction tentée par un prélèvement bancaire ou un autre mode de paiement qui utilise cette adresse de messagerie sera également bloquée.

Tous les alias de liste référencés dans les règles doivent commencer par @. Pour créer une règle référençant une liste, vous devez respecter la structure suivante :

{action} [attribut] dans [liste]

Par exemple, supposons que vous disposiez d’une liste de pays dont vous souhaitez bloquer les cartes. Vous pouvez rédiger une règle à l’aide de plusieurs clauses OR :

Bloquer si :card_country: = ’CA’ OR :card_country: = ’DE’ OR :card_country: = ’AE’

Vous pouvez également écrire une règle à l’aide d’une liste en ligne :

Bloquer si :card_country: IN (’CA’, ’DE’, ’AE’)

Vous pouvez également créer une liste des pays dont vous souhaitez bloquer les cartes, intitulée card_countries_to_block. Vous pouvez ensuite ajouter les pays de votre choix à cette liste et y faire référence dans une règle :

Bloquer si :card_country: in @card_countries_to_block

Non seulement la règle utilisant une liste est plus concise, mais elle est également beaucoup plus facile à modifier et à compléter avec un grand nombre d’éléments.

Remarque : Les marchands de l’UE doivent être informés du règlement sur le géoblocage et de ses interdictions relatives au blocage des paiements provenant de clients basés dans les États membres de l’UE. En savoir plus sur ce règlement.

Rédiger des règles complexes avec plusieurs conditions

Vous pouvez créer des conditions complexes en combinant des conditions de base à l’aide des opérateurs AND, OR et NOT. Vous pouvez également utiliser leurs équivalents symboliques : &&, || et ! respectivement. À l’instar des langages de programmation tels que C, Python et SQL, Stripe prend en charge la priorité standard des opérateurs (ordre des opérations). Par exemple, la condition complexe :

{condition_X} OR NOT {condition_Y} AND {condition_Z}

est interprété comme :

{condition_X} OR ((NOT {condition_Y}) AND {condition_Z})

Le regroupement sous-conditionnel avec des condition complexes est également pris en charge à l’aide de parenthèses. Par exemple, le premier exemple peut être corrigé pour modifier explicitement l’ordre d’évaluation des sous prédicats :

({condition_X} OR (NOT {condition_Y})) AND {condition_Z}{condition_X} OR NOT ({condition_Y} AND {condition_Z})

En plaçant les parenthèses à des emplacements différents, chaque condition complexe donne des résultats différents.

La fonction is_missing peut également être utilisée dans les conjonctions OR ou AND :

Vérifier si is_missing(:email_domain:) OR :email_domain: IN (’yopmail.net’, ’yandex.ru’)

Vous pouvez également utiliser la fonction is_missing lorsqu’il n’y a pas de manque, dans ce cas si elle bloque les paiements lorsque :ip_country: n’est PAS manquant et que l’adresse IP provient des États-Unis ou de Porto Rico.

Bloquer si !(is_missing(:ip_country:))AND :ip_country: IN (’US’, ’PR’)

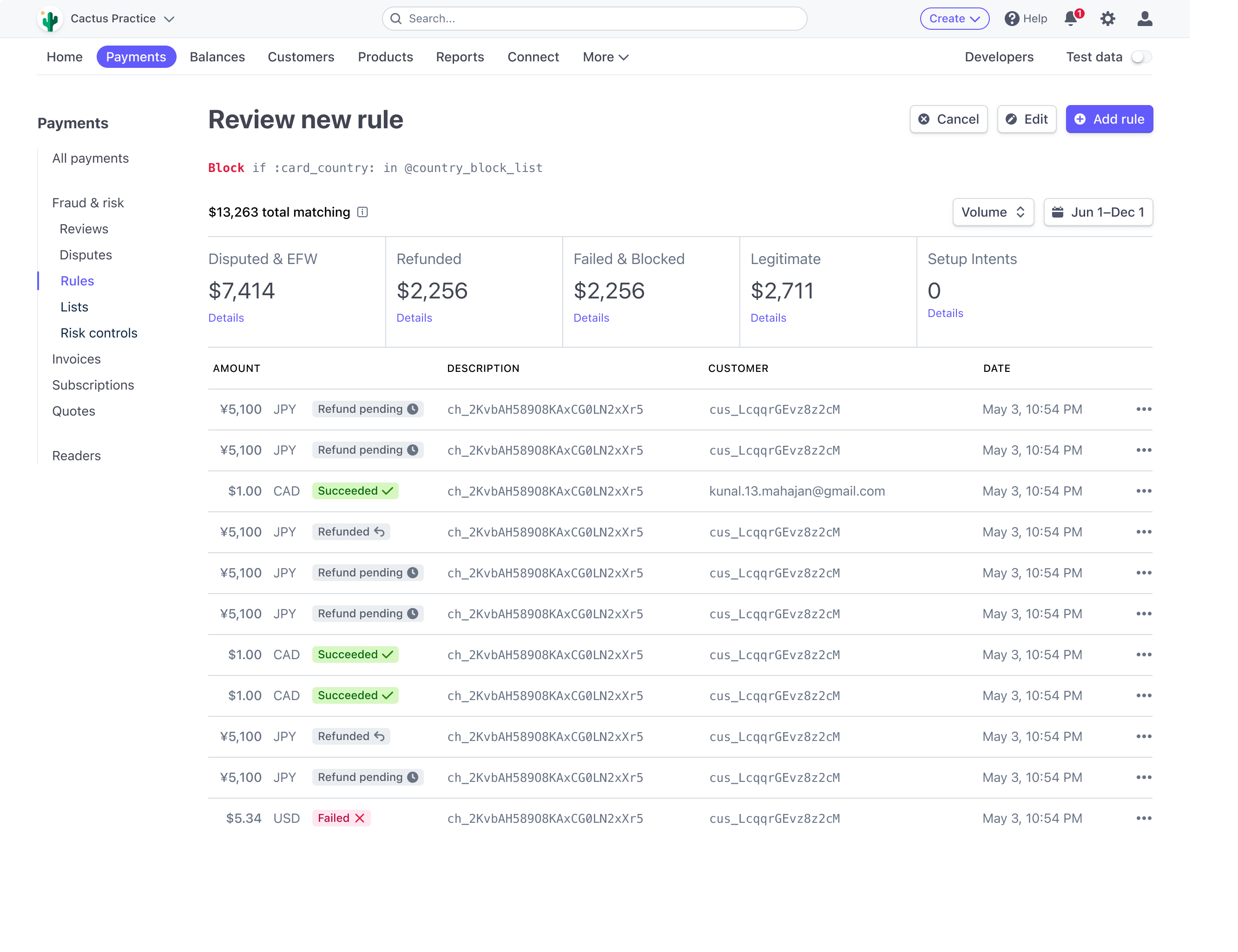

Règles de tests rétroactifs

En matière d’analyse des règles, il existe un compromis entre la prévention de la fraude et le blocage des transactions légitimes ou des faux positifs. Les tests rétroactifs permettent d’identifier les règles qui correspondent à votre appétit pour le risque ou qui offrent le juste équilibre entre les litiges évités et l’augmentation des faux positifs. Pour estimer l’impact d’une règle, vous pouvez effectuer des tests rétroactifs sur des combinaisons à l’aide des données transactionnelles des six derniers mois dans le Dashboard Radar et mener des analyses plus ciblées afin de comprendre comment la règle aurait fonctionné si elle avait été récemment mise en place.

Effectuer des tests rétroactifs dans le Dashboard

Les définitions de ce qui constitue un paiement frauduleux et d’autres paiements réussis diffèrent selon le type de règle que vous testez :

Règle de blocage

Contestés, remboursés pour raison de fraude ou ayant fait l’objet d’une alerte de suspicion de fraude : Paiements réussis qui ont été contestés ou remboursés pour fraude ou frais réussis placés en attente de vérification qui ont été contestés ou remboursés pour fraude

Autres paiements réussis : paiements réussis qui n’ont pas été contestés ou remboursés pour fraude ou paiements réussis soumis à examen et qui n’ont pas été contestés ou remboursés pour fraude

Tentatives de paiement ayant échoué : refusées par l’émetteur ou bloquées par Radar

Règle de vérification

Contestés, remboursés pour raison de fraude ou ayant fait l’objet d’une alerte de suspicion de fraude : paiements réussis qui ont été contestés ou remboursés pour fraude

Autres paiements réussis : paiements réussis qui n’ont pas été contestés ou remboursés pour fraude.

Échec ou déjà soumis à vérification : refusé par l’émetteur, bloqué par Radar, ou paiement réussi soumis à vérification (indépendamment de l’état du litige ou du remboursement)

Règle d’autorisation

Bloqués par Stripe ou vos règles personnalisées : paiement bloqué par Radar

Contestés, remboursés pour raison de fraude ou ayant fait l’objet d’une alerte de suspicion de fraude : Paiements réussis qui ont été contestés ou remboursés pour fraude ou frais réussis placés en attente de vérification qui ont été contestés ou remboursés pour fraude

Autres paiements réussis ou refusés par la banque : refusés par l’émetteur, paiements réussis qui n’ont pas été contestés, ou remboursés pour fraude ou paiements réussis placés en attente de vérification et qui n’ont pas été contestés ou remboursés pour fraude

Effectuer des tests rétroactifs personnalisés

La fonctionnalité de tests rétroactifs dans le Dashboard Radar se concentre sur les transactions des six derniers mois et inclut les litiges, les alertes précoces de fraude et les frais remboursés pour cause de fraude.

Vous pouvez effectuer une analyse plus ciblée si, par exemple, vous risquez d’être identifié dans le cadre d’un programme de surveillance des fraudes Visa (axé exclusivement sur les alertes de suspicion de fraude) ou si vous constatez une récente augmentation des fraudes provenant d’un pays IP ou d’un type de portefeuille spécifique. Pour ce faire, vous pouvez créer une requête SQL dans Stripe Sigma ou exporter et analyser les rapports sur les données de paiement dans le tableau de bord. Les tests rétroactifs personnalisés offrent une grande flexibilité en termes de délais (au-delà de six mois) et permet des analyses plus ciblées (par exemple, vous pouvez vous concentrer uniquement sur les litiges ou les EFW). L’exemple de requête ci-dessous effectue des tests rétroactifs sur les alertes de suspicion de fraude Visa (EFW) pour les transactions supérieures à 100 $ si vous constatez, par exemple, que le volume de fraude a récemment augmenté pour les montants élevés et que les transactions présentant un indice de risque élevé ont créé un risque pour le programme de surveillance :

Utilisation des champs et des tableaux disponibles dans Stripe Sigma

dont la base est comme (

sélectionner

c.id,

c.amount,

c.captured,

e.created comme efw_created

from charges c

left join early_fraud_warnings on e.charge_id = c._id

where card_brand = ‘visa’

and (c.amount / 100) >= 100

and c.captured >= dateadd(‘day’, -180, current_date)

)

sélectionner

count(case when efw_created >= dateadd(‘day’, -60, current_date) then id else null end) as fraud_charge_count,

sum(case when efw_created >= dateadd(‘day’, -60, current_date) then amount else null end) as fraud_amount,

count(case when efw_created is null and captured between dateadd(‘day’, -120, current_date) and dateadd(‘day’, -60, current_date) then id else null end) as false_positive_charge_count,

count(case when efw_created is null and captured between dateadd(‘day’, -120, current_date) and dateadd(‘day’, -60, current_date) then amount else null end) as false_positive_amount

à partir de la base

Les tests rétroactifs effectués sur les 60 derniers jours à compter de la date de création de l’EFW permettent de cibler les fraudes les plus récentes, tandis que les tests rétroactifs effectués sur les 60 à 120 derniers jours de ventes non frauduleuses permettent aux fraudes d’atteindre leur pleine maturité.

Vecteurs de fraude courants

La plupart des fraudeurs suivent un schéma commun pour commettre leurs fraudes. Tout d’abord, ils vérifient la validité des informations de paiement volées (par exemple, les cartes). Une fois leur validité confirmée, ils utilisent ces identifiants pour obtenir des biens physiques à des fins personnelles ou de revente (articles de luxe ou appareils électroniques), des services à des fins personnelles ou de revente (services de livraison de repas) ou des services et produits facilitant la commission d’autres fraudes (services d’hébergement web, services d’envoi de pourriels, etc.).

Poursuivez votre lecture pour en savoir plus sur certains des vecteurs de fraude les plus courants et découvrir comment utiliser les règles Radar pour les atténuer.

Tests

Le test (frauduleux) de cartes se produit lorsque des fraudeurs utilisent des scripts ou des processus manuels pour vérifier si les numéros de carte volés sont toujours actifs. Cette phase de la fraude ne vise pas à obtenir un bien ou un service physique, mais à vérifier que les cartes sont actives. Ces transactions portent généralement sur des montants peu élevés ou des autorisations. Les tests sont généralement effectués à un rythme rapide et successif. Les attributs qui peuvent être utiles sont les fonctionnalités de regroupement et de vitesse, telles que :

total_charges_per_customercard_count_for_emailcard_count_for_ip_addresstotal_charges_per_ip

Les fraudeurs tentent généralement de contourner ces mesures en créant de faux courriels et en utilisant des adresses électroniques distinctes. Les fraudeurs plus avancés masquent les adresses IP ou disposent même de plusieurs appareils afin de fournir des données uniques. À ce stade, il est important de connaître le comportement habituel et normal des clients. Des caractéristiques telles que le domaine de messagerie et le pays de l’adresse IP, entre autres catégories plus larges, peuvent aider à identifier les transactions à haut risque. De nombreux fraudeurs utilisent des domaines de messagerie populaires provenant de fournisseurs de messagerie établis, tels que gmail.com. Vous pouvez voir des domaines tels que gmail.comms ou gomail.co, qui tentent de masquer l’identité des fraudeurs. Le pays de la carte et le pays de l’adresse IP peuvent également être utilisés pour segmenter les clients et s’assurer que les transactions proviennent de zones typiques de votre base d’utilisateurs. Les transactions en dehors de ces zones peuvent être intéressantes à examiner ou à bloquer.

Une dernière fonctionnalité permettant de limiter ce comportement consiste à mettre en place un CAPTCHA.

Dans Stripe Checkout, des défis CAPTCHA sont automatiquement proposés lorsque notre système d’apprentissage automatique détecte une attaque par test (frauduleux) de cartes. Pour limiter les tests (frauduleux) de cartes, Stripe utilise une série de contrôles automatisés et manuels, notamment des limiteurs de débit, des alertes et des vérifications continues, ainsi que des modèles d’apprentissage pour détecter automatiquement les attaques. Ces modèles ne génèrent des défis que lorsqu’une attaque par test est en cours, de sorte que les utilisateurs réels ne voient presque jamais de CAPTCHA, contrairement aux robots. Cela a permis de réduire les tests (frauduleux) de cartes pour les entreprises utilisant Stripe Checkout de 80 %, sans impact détectable sur la conversion.

L’ajout du CAPTCHA géré par Stripe pour tous les utilisateurs de Checkout a permis de réduire les tests de cartes de 80 %, avec un impact inférieur à 2 bps (0,02 %) sur les taux d’autorisation.

Notez que vous pouvez également rédiger des règles personnalisées telles que « Bloquer si refusé plus de 3 fois à partir d’une adresse IP donnée » afin de réduire les attaques par test de cartes.

Extraction de la valeur

Cartes de crédit volées (nouveau comportement)

Dans ce vecteur de fraude, l’auteur de la fraude utilise la carte volée validée sur son appareil personnel ou sur un appareil utilisé pour commettre la fraude.

Ce vecteur est généralement exploité de manière abusive soit par le biais d’attaques massives chiffrées, soit à plus petite échelle par des réseaux de fraudeurs et des poches de fraudeurs plus ciblés. Quoi qu’il en soit, l’utilisation d’attributs de règle qui mesurent la nouveauté d’un compte sur Stripe, comme hours_since_email_first_seen_on_stripe, en combinaison avec risk_score et d’autres fonctionnalités, permet de tenir à distance ces nouveaux titulaires de carte. De plus, les restrictions de vitesse sur les adresses IP, les e-mails et les cartes peuvent protéger davantage les commerçants contre les attaques de volume, dans lesquelles des fraudeurs tentent de monétiser le plus rapidement possible les identifiants volés.

Cartes de crédit volées (comportement de masquage)

Dans ce vecteur de fraude, l’auteur de la fraude utilise la carte volée validée sur son appareil personnel ou sur un appareil utilisé pour commettre la fraude ou l’auteur de la fraude a compromis un compte d’abonnement et a obtenu l’accès aux informations de carte de crédit sauvegardées dans le compte.

L’acteur frauduleux fera tout son possible pour masquer sa présence en :

Utilisant le même nom que celui utilisé pour les transactions précédentes déjà effectuées

Utilisant la même adresse de facturation que celle utilisée pour les transactions précédentes

Utilisant un VPN pour faire croire qu’ils sont les titulaires originaux de la carte. Ils peuvent se connecter via VPN dans la même ville et parfois même dans le même quartier

Modifiant uniquement un détail mineur, comme l’adresse de courriel ou le numéro de téléphone

Modifiant l’adresse de livraison par rapport aux transactions précédentes, pour un bien physique, avec un écart potentiellement important entre l’adresse de facturation et l’adresse de livraison. Il s’agit d’un signal imprécis.

Le comportement de masquage décrit ci-dessus rend difficile l’identification de la personne qui effectue réellement la transaction : le titulaire original de la carte ou un fraudeur qui a piraté le compte. Cela signifie souvent que ce type de fraude passe inaperçu plus longtemps, tant pour le commerçant que pour le titulaire original de la carte.

La stratégie est ici la même : l’auteur de la fraude tentera d’extraire autant de valeur que possible des identifiants volés. Les règles qui utilisent des fonctionnalités de limitation de la vitesse, associées à riskscore, cvccheck fails ou zip check fails, peuvent aider à se protéger contre ce type de comportement.

Vecteurs de fraude sur les différents modes de paiement

Alors que les entreprises ne se limitent plus aux paiements par carte pour inclure les prélèvements bancaires, les options de paiement achetez maintenant, payez plus tard comme Klarna et d'autres modes de paiement locaux, les fraudeurs ont adapté leurs tactiques pour exploiter les caractéristiques et les vulnérabilités uniques de chaque type de paiement. Comprendre ces mécanismes de fraude en constante évolution est essentiel pour mettre en place une protection complète.

Changement de mode de paiement

Les fraudeurs parcourent systématiquement une variété de modes de paiement pour contourner les contrôles de vélocité conçus pour des types de paiement particuliers. Ils peuvent épuiser les limites de leur carte, puis passer à ACH, puis à Klarna, triplant ainsi leur capacité de transaction avant que les contrôles liés à seul mode de paiement ne se déclenchent.

Suggestions d’attributs pour répondre à ce modèle :

total_charges_per_email_dailytotal_charges_per_ip_address_hourlypayment_method_typeen combinaison avec des contrôles de vélocité

Exploitation spécifique pour les modes de paiement

Fraude double sur le remboursement des modes de paiement asynchrones : avec les prélèvements bancaires et certains modes de paiement locaux, les fraudeurs exploitent l'écart de temps entre le moment où ils reçoivent les marchandises et le moment où les paiements sont traités. Ils font simultanément une requête de remboursements à la fois auprès de leur banque (en invoquant une transaction non autorisée) et du marchand (en invoquant une insatisfaction), en espérant que les deux requêtes seront traitées avant que l'un ou l'autre parti ne remarque la requête de remboursement en double.

Fraude sur le premier paiement avec les services achetez maintenant, payez plus tard : les fraudeurs ciblent les services achetez maintenant, payez plus tard (paiement fractionné) en effectuant des achats, en recevant des marchandises après le premier versement, puis en abandonnant le plan de paiement. Ils utilisent souvent des comptes compromis ou des identités synthétiques, ce qui rend difficile pour les fournisseurs de ce type de paiement fractionné de collecter les versements échelonnés restants.

Arbitrage réglementaire et politique

Ciblage des modes de paiement adaptés à la résolution amiable des litiges : les fraudeurs recherchent quels modes de paiement ont les processus de résolution des litiges les plus adaptés aux clients et ciblent spécifiquement ceux liés aux achats frauduleux.

dispute_count_on_ip_all_timecombiné à des valeurs à haut risque depayment_method_typespécifiquesis_disposable_emailcombiné aux modes de paiement amiables adaptés aux litiges- Modèles géographiques où la réglementation de résolution des litiges favorise les clients

Autres bonnes pratiques

Voici d’autres bonnes pratiques pour vous aider à optimiser la rédaction de règles dans Radar.

|

Flux de paiement

|

|

|---|---|

|

Inclure une référence explicite à vos conditions d’utilisation du service dans le flux de paiement

|

En cas de contestation de paiement, fournissez une capture d’écran clairement identifiée de vos conditions d’utilisation du service telles qu’elles apparaissent dans le flux de paiement, et expliquez leur signification. Cela augmentera vos chances de remporter le litige. |

|

Valider le CVS et le code postal

|

Permet à l'émetteur de valider le titulaire de la carte. Peut augmenter vos chances de remporter un litige. |

|

Recueillir autant d’informations que possible sur le client

|

La collecte de ces informations démontre que vous avez effectué les vérifications préalables et aide les émetteurs à évaluer votre dossier en cas de contestation de paiement, ce qui augmente vos chances de remporter le litige. |

|

Il est conseillé de recueillir les informations suivantes : CVC et code postal, nom du client, adresse de courriel, adresse de facturation complète, adresse IP, informations sur l’appareil, etc.

|

L’utilisation de Stripe.js permet à Radar de récupérer des données sur l’adresse IP, l’appareil et le comportement du client afin d’améliorer la détection de la fraude. |

|

Interactions avec les clients

|

|

|---|---|

|

Cartes de la liste de blocage présentant des contestations de paiement catégorisées comme « fraude »

|

Si un client conteste un paiement pour fraude, ses prochains paiements risquent d’être également contestés. |

|

Rembourser les paiements suspects ou frauduleux

|

70 à 85 % des transactions figurant dans les rapports de fraude TC40 donnent lieu à des litiges, et seuls les remboursements complets peuvent prévenir les litiges. |

|

Utiliser un libellé de relevé de compte clair

|

Permet de réduire le nombre de litiges portant sur des transactions non reconnues. |

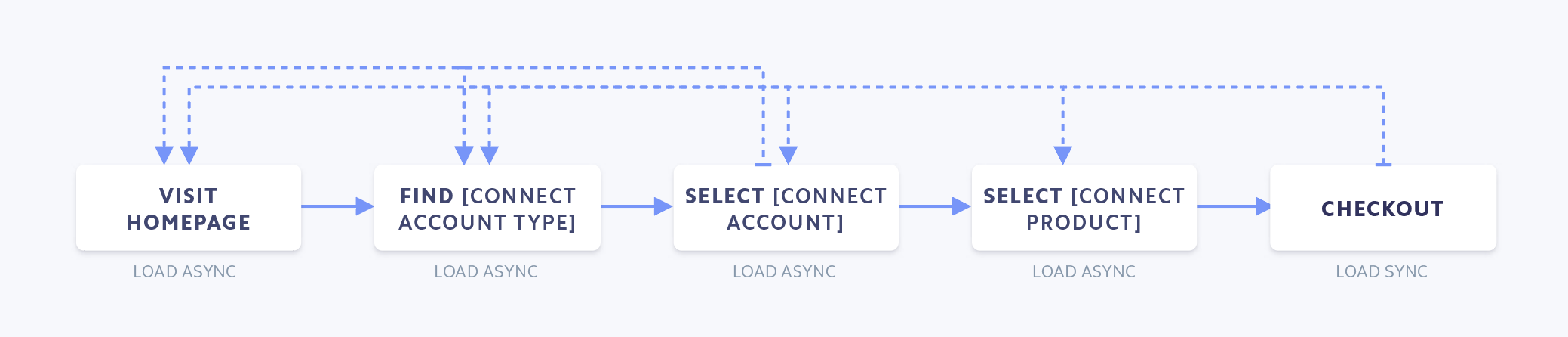

L’importance d’utiliser Stripe.js

- Inclure stripe.js dans l’intégralité du processus de paiement pour une détection maximale des fraudes

- Pour tirer le meilleur parti de Radar sans affecter le temps de chargement des pages, chargez stripe.js de manière asynchrone sur les pages non liées au paiement

- Le plus simple à placer à côté des balises de script Google Analytics

- La taille totale de l’offre stripe.js est de 29,6 ko compressé au format gzip

- État futur : radar.js pourra être inclus séparément de stripe.js.

- État futur : radar.js pourra être inclus séparément de stripe.js.

Conclusion

Les règles peuvent être un outil extrêmement puissant pour vous aider à personnaliser votre protection contre la fraude. En mettant en place une logique unique, inspirée des meilleures pratiques décrites dans ce guide, vous pouvez créer dans Radar une configuration de prévention de la fraude adaptée aux besoins spécifiques de votre entreprise.

Si vous souhaitez en savoir plus sur Radar for Fraud Teams, cliquez ici.

Si vous utilisez déjà Radar for Fraud Teams, consultez la page Règles de votre Dashboard pour commencer à rédiger des règles.

Autres remarques

Radar pour les plateformes

Gérez-vous une plateforme utilisant Stripe Connect? Si cela est le cas, toutes les règles que vous mettez en place ne s’appliqueront qu’aux paiements créés sur le compte de la plateforme (dans la terminologie Connect, cela correspond à des paiements indirects ou au nom de)

à moins que cette requête a pour but de rejoindre notre version bêta de Radar pour les plateformes. Les paiements créés directement sur le compte connecté sont soumis aux règles de celui-ci.

Radar pour terminal

Les paiements sur terminal ne sont pas contrôlés par Radar. Cela signifie que si vous utilisez un terminal, vous pouvez rédiger des règles établies sur la fréquence IP sans vous soucier de bloquer vos paiements effectués en personne.